Durante muchos años, los riesgos ciber en el mundo industrial parecían aplicarse únicamente a ámbitos sensibles como los sectores energético o nuclear. Sin embargo, los recientes ciberataques han demostrado lo contrario: independientemente de la naturaleza de las redes operativas y de su ámbito de aplicación, pueden verse expuestas en cualquier momento a actos delictivos digitales... y más aún en cuanto se solapan cada vez más con el mundo de las TI. La norma IEC 62443 forma parte automáticamente de este debate sobre la cuestión de la ciberseguridad en las instalaciones industriales. Explicamos por qué.

La certificación IEC 62443 para soluciones de ciberseguridad desplegadas en entornos industriales también es imprescindible. Pero esa es otra historia.

Una base común para la ciberseguridad industrial

En 2007 se crearon las primeras normas específicas de ciberseguridad industrial, por iniciativa del comité 99 de la ISA. Unos años más tarde nació la norma internacional IEC 62443. Proporciona una referencia de ciberdefensa en profundidad para los sistemas industriales de todo tipo, ya sean empleados por el productor local de chocolate artesanal, una planta de purificación de agua o una red de transporte. "Un ciberataque, incluso en una pequeña planta embotelladora, puede provocar interrupciones en la producción y, en consecuencia, un impacto financiero que, a su vez, podría tener consecuencias fatales para la empresa", explica Khobeib Ben Boubaker, responsable de la línea de negocio de seguridad industrial de Stormshield.

Hasta entonces, existían dos normas: una para los sistemas de gestión de la seguridad de la información (ISO 27000) y otra para la seguridad industrial (fiabilidad operativa y seguridad funcional con la norma IEC 61508 y normas sectoriales). La norma IEC 62443 sirve ahora de nexo entre estos dos entornos, cuya convergencia es cada vez mayor. Forma un círculo virtuoso para la gestión de los riesgos de ciberseguridad las instalaciones industriales en conjunto. Sin embargo, esta zona de solapamiento entre OT y TI sigue siendo compleja. "El mundo de las TI se centra mucho en la confidencialidad y la integridad: en caso de sospecha de ataque, se tiende inmediatamente a desconectar el sistema. Una fábrica, por el contrario, necesita mantener una producción ininterrumpida, y tiene que hacer frente a riesgos tanto humanos como medioambientales", señala Fabien Miquet, responsable de seguridad de productos y soluciones de Siemens.

Sin embargo, la norma IEC 62443 es un conjunto de recomendaciones; no es vinculante ni para los fabricantes ni para sus infraestructuras críticas. Esta flexibilidad garantiza que la norma pueda adaptarse a las características y contextos específicos de las instalaciones críticas. "La norma IEC 62443 es un punto de referencia útil en materia de ciberseguridad para las instalaciones industriales, porque proporciona una base común. Puede utilizarse parcialmente, en función de las necesidades, o complementarse con otra norma empresarial. Por ejemplo, la norma IEC 61850 se refiere a las instalaciones eléctricas, que adoptarán diferentes formas prácticas en el contexto de una subestación, un edificio inteligente o un hospital", señala Khobeib Ben Boubaker. Por tanto, esta norma parece ofrecer un marco necesario, sobre todo porque "el mundo industrial es muy heterogéneo en cuanto al número de actividades diferentes que abarca, afirma Anthony Di Prima, directivo de Wavestone. Los componentes y sistemas difieren, por ejemplo, entre el mundo de la química y el de la energía". La norma IEC 62443 incorpora una propuesta de armonización de las mejores prácticas de la ciberseguridad para este mercado fragmentado, acostumbrado a operar dentro de sistemas cerrados. Esta norma permite avanzar hacia una mayor interoperabilidad, y con alcance internacional".

IEC 62443: en qué consiste

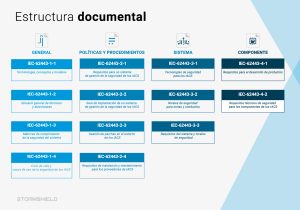

La norma IEC 62443 consta de varios documentos – para destinatarios informados – agrupados en cuatro secciones.

- “General 62443-1”: Esta primera sección agrupa documentos que abarcan conceptos generales, terminología y métodos. En particular, define un glosario;

- “Políticas y procedimientos 62443-2”: esta segunda sección especifica medidas estructurales, y está dirigida a operadores y mantenedores de soluciones de automatización. También contiene recomendaciones para correcciones y actualizaciones de los componentes del sistema, de conformidad con las características específicas de las infraestructuras industriales críticas (IEC-62443-2-3);

- “Sistema 62443-3”: esta tercera sección se centra en los métodos de seguridad operativa para los SCI (sistemas de control industrial) – o más bien, los IACS (sistemas de control y automatización industrial, no confundir con SCADA), ya que la norma proporciona su propia definición de infraestructuras de mando y control. Ofrece una evaluación actualizada de las distintas herramientas de ciberseguridad, describe el método y los recursos para estructurar su arquitectura en zonas y canales, y proporciona un inventario de técnicas de protección contra ciberataques. De este modo, proporciona un medio para segmentar los IACS en zonas, basándose en los niveles de criticidad de los equipos (62443-3-2), pero entendiendo que estas zonas pueden comunicarse entre sí – ya sea mediante una llave USB, un cable de red o un enlace VPN. Es sin duda la parte más interesante, por su examen en profundidad de los componentes de un sistema de ciberdefensa;

- “Componente 62443-4”: por último, esta cuarta sección está destinada a los fabricantes de soluciones de mando y control: PLC, sistemas de supervisión, estaciones de ingeniería y otros equipos de conmutación. Esta parte describe los requisitos de seguridad de estos equipos y establece las mejores prácticas para el desarrollo de productos.

"La IEC 62443 es la norma más completa del mercado: tiene en cuenta tanto la seguridad informática pura como la fiabilidad operativa. Es pragmática. En entornos industriales, a diferencia de los de oficina, no se puede implantar un sistema de ciberseguridad sin tener en cuenta la fiabilidad operativa. Ésa es una de las principales razones por las que la norma IEC 62443 cobra todo su sentido cuando se habla de la seguridad de los sistemas informáticos industriales", señala Khobeib Ben Boubaker. Por eso es de vital importancia definir las zonas y canales de la infraestructura de cada industria y el nivel de riesgo de cada una de esas zonas, y aplicar las medidas de seguridad correspondientes, tal y como se definen en la norma IEC 62443-3-3".

Los siete requisitos fundamentales de la norma IEC 62443 deben añadirse a esta distribución por zonas:

- identificar y autenticar a todos los usuarios (personas, procesos de software y dispositivos) antes de autorizar el acceso a un sistema;

- controlar el uso (aplicar los privilegios asignados a un usuario autenticado);

- garantizar la integridad de los datos, programas y equipos;

- garantizar la confidencialidad de la información en los flujos de datos y en los espacios de almacenamiento de datos;

- restringir los flujos de datos innecesarios;

- responder a los ataques informando oportunamente a la autoridad competente;

- y garantizar la resiliencia del sistema frente a ataques DDoS.

Para responder a la mayoría de estos requisitos de seguridad, "el cortafuegos es una de las medidas de seguridad más adecuadas. Sin embargo, hay que optimizarlo y reforzarlo físicamente. Un cortafuegos tradicional no puede desplegarse en una refinería o en una red de agua, porque las limitaciones físicas no son las mismas que en una sala de ordenadores tradicional. Tiene que soportar temperaturas extremas, polvo y electromagnetismo", explica Simon Dansette, jefe de producto de Stormshield.

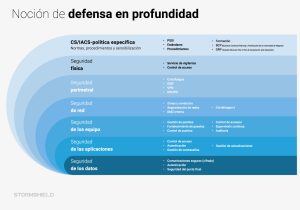

Un alegato a favor de una ciberdefensa en profundidad

El principio de defensa es el mensaje claro que incorpora la norma; en términos prácticos, equivale a garantizar que cada subconjunto del sistema sea seguro. Contrasta con una visión perimetral de la seguridad de los sistemas. "La seguridad de un sistema no debe basarse en una sola barrera", afirma Fabien Miquet. Y por eso la norma IEC 62443 preconiza este principio de defensa en profundidad. El cumplimiento de esta norma es, por tanto, una garantía de madurez en materia de ciberseguridad".

Como actor comprometido con la protección de los sistemas sensibles, Siemens ha sido uno de los primeros grandes grupos en utilizar la norma IEC 62443 para certificar sus procesos de desarrollo de productos de automatización y accionamiento, incluido el software industrial. "La norma IEC 62443 es una de las únicas que cubre la seguridad a nivel industrial no sólo de un producto individual, sino de un grupo de productos – un sistema, una solución – e incluso del proceso de desarrollo del producto. Además, está reconocida internacionalmente en todo el sector industrial: lo cual es perfecto para Siemens, cuyas actividades abarcan ámbitos tan diversos como la energía, la sanidad, la industria pura (alimentación, bebidas, etc.) y la construcción. Por eso era una elección obvia, prosigue Fabien Miquet. Siemens cuenta con una treintena de fábricas certificadas según la norma IEC 62443. Tenemos mucha confianza en esta norma, al igual que nuestros clientes: y eso garantiza que todos estemos en la misma página".

Pero no hay que olvidar que el sector industrial es complejo: la mayoría de las fábricas carecen de madurez en materia de ciberseguridad, sobre todo a causa de sistemas implantados durante largos periodos de servicio (de 20 a 30 años, o incluso más), que se están quedando obsoletos. Por ello, el reto no consiste en implantar sistemas de ciberseguridad para los procesos de las fábricas del mañana, sino para los de las fábricas de hoy y de ayer.

Cambiar las máquinas y los controladores supondría un gasto de millones de euros, algo que probablemente no esté al alcance de muchas empresas en estos momentos. Hoy, lo importante es implantar un nivel inicial de ciberseguridad antes de que acabe convirtiéndose en un requisito esencial en la estrategia de desarrollo de la fábrica.

IEC 62443: un estándar en constante evolución

Aunque la norma IEC 62443 se redactó hace varios años, sigue en curso. La norma es fruto de grupos de trabajo de la ISA (International Society of Automation o Sociedad Internacional de Automatización), o más concretamente, de la GCA (Global Cybersecurity Alliance o Alianza Global de Ciberseguridad) ISA bajo los auspicios de la IEC (International Electrotechnical Commission o Comisión Internacional de Electrotécnica).

"Al igual que otras normas, la norma IEC 62443 debe reevaluarse continuamente, incluso durante su proceso de desarrollo. Se requieren actualizaciones periódicas, sobre todo en un entorno industrial. Un entorno – y más en general, una industria 4.0 – en el que cada vez más objetos se comunican con el mundo exterior, y en el que temas sensibles como el IIoT, la nube e incluso los sistemas remotos deben reexaminarse constantemente", afirma Anthony Di Prima.

"Cuanto más nuevas sean las funciones y los nuevos modos de funcionamiento, más evolucionará la norma; y a medida que lo haga, también lo hará su tasa de adopción: muchas licitaciones nacionales e internacionales hacen ahora referencia a la norma IEC 62443. En los últimos cinco años ha habido una tendencia real en este sentido", afirma Khobeib Ben Boubaker.

De hecho, desarrollar productos "seguros por diseño" significa pensar en la ciberseguridad desde el principio del proceso. "El enfoque tradicional de diseñar primero el producto y considerar después las cuestiones de seguridad ha quedado obsoleto. La ciberseguridad ya no es una opción: se ha convertido en un requisito de rendimiento operativo por derecho propio", concluye Fabien Miquet.