Per molto tempo, i rischi informatici nel panorama industriale sembravano riguardare solo settori sensibili come l'energia o il nucleare. Eppure, i recenti attacchi informatici hanno dimostrato il contrario: a prescindere dalla natura e dall'ambito di applicazione, le reti operative possono essere esposte ad attacchi malevoli in qualsiasi momento. A maggior ragione ora, vista la crescente connettività con le tecnologie informatiche. Per questo motivo, nel campo della sicurezza informatica degli impianti e dei sistemi IT industriali, lo standard IEC 62443 è essenziale. Analizziamolo insieme.

Anche la certificazione IEC 62443 per le soluzioni di cybersecurity implementate in ambienti industriali è un must. Ma questa è un'altra storia.

Una base comune per la sicurezza informatica industriale

Nel 2007, sotto la spinta del Comitato ISA 99, sono stati pubblicati i primi standard specifici per la sicurezza informatica industriale. Pochi anni dopo è nato lo standard internazionale IEC 62443. Questo fornisce un quadro di riferimento per la difesa informatica avanzata dei sistemi industriali, sia di piccola che di grande portata. "Un attacco informatico può colpire anche una piccola azienda d'imbottigliamento e bloccarne la produzione, con un impatto finanziario potenzialmente fatale", spiega Khobeib Ben Boubaker, Head of Industrial Security Business Line di Stormshield.

Fino ad allora, da un lato c'era la protezione dei sistemi informatici (ISO 27000), dall'altro la sicurezza industriale (operativa e funzionale con lo IEC 61508 e gli standard specifici del settore). Lo standard IEC 62443 rappresenta un anello di congiunzione tra questi due ambienti, che di fatto stanno sempre più convergendo, creando un circolo virtuoso per la gestione dei rischi di sicurezza informatica degli impianti industriali nel loro complesso. Tuttavia, l'incontro tra OT e IT si rivela ancora piuttosto problematico. "Il mondo IT è molto attento alla riservatezza e all'integrità: in presenza di un sospetto attacco, si tende immediatamente a disconnettere il sistema. Una fabbrica, invece, deve produrre senza interruzioni e far fronte a rischi di natura umana e ambientale", afferma Fabien Miquet, Product and Solution Security Officer di Siemens.

Lo standard IEC 62443 si configura come una serie di raccomandazioni e non è vincolante per i produttori o per le loro infrastrutture critiche. Questa flessibilità consente di adattarlo alle circostanze specifiche degli impianti particolarmente sensibili. "Lo IEC 62443 è un punto di riferimento per la sicurezza informatica negli impianti industriali, in quanto funge da base comune. Può essere utilizzato in parte, secondo le necessità, o integrato da un altro standard di settore. Ad esempio, lo IEC 61850 si riferisce agli impianti elettrici, che presentano una realtà operativa diversa in una sottostazione, in uno Smart Building o addirittura in un ospedale", spiega Khobeib Ben Boubaker. Questo standard risulta quindi necessario e strutturante, tanto più che "il mondo industriale è molto eterogeneo in termini di professioni che lo compongono", afferma Anthony Di Prima, Senior Manager di Wavestone. “A seconda che si operi nel settore chimico o in quello energetico, i componenti e i sistemi utilizzati saranno diversi. Lo IEC 62443 nasce per armonizzare le buone pratiche informatiche in questo mercato frammentato, abituato a operare come un sistema chiuso, e ci permetterà di muoverci verso una maggiore interoperabilità, con una portata internazionale".

IEC 62443: nel nucleo della questione

Lo standard IEC 62443 è composto da diversi documenti - destinati a un pubblico informato - raggruppati in quattro parti.

- "Generale 62443-1": questa prima sezione raccoglie documenti su concetti generali, terminologia e metodi, oltre a includere un glossario di termini;

- "Politiche e procedure 62443-2": la seconda sezione definisce le misure organizzative ed è rivolta agli operatori e ai manutentori di soluzioni di automazione. Contiene inoltre raccomandazioni per la correzione e l'aggiornamento dei componenti del sistema, tenendo conto delle caratteristiche specifiche delle infrastrutture industriali critiche (IEC-62443-2-3);

- "System 62443-3": questa terza sezione è dedicata alle risorse di sicurezza operativa degli ICS (Industrial Control Systems), o meglio degli IACS (Industrial Automation and Control Systems) - da non confondere con gli SCADA, poiché lo standard definisce in modo autonomo le infrastrutture di controllo-comando. Fornisce una valutazione aggiornata dei vari strumenti di sicurezza informatica, descrive i metodi e i mezzi per strutturarne l'architettura in zone e canali ed esamina lo stato attuale delle tecniche di protezione dagli attacchi informatici. Propone quindi la segmentazione in zone del sistema IACS in base ai livelli di criticità delle apparecchiature (62443-3-2), considerando che queste zone possono comunicare tra loro, sia tramite supporti USB, cavi di rete o collegamenti VPN. Questa è senza dubbio la parte più interessante, in quanto presenta gli elementi di una difesa informatica profonda;

- "Componente 62443-4": infine, la quarta sezione è destinata ai produttori di soluzioni di controllo-comando: PLC, elementi di supervisione, stazioni di ingegneria e altri dispositivi di commutazione. Descrive i requisiti di sicurezza delle apparecchiature e illustra le buone pratiche di sviluppo del prodotto.

"L'IEC 62443 è lo standard più completo sul mercato: tiene conto sia della mera sicurezza informatica sia dell'affidabilità operativa. È pragmatico. Negli ambienti industriali, a differenza degli uffici, non è possibile implementare un sistema di protezione informatica senza considerare la sicurezza operativa. Questo è uno dei motivi per cui lo standard IEC 62443 si rivela davvero utile quando si tratta di sicurezza dei sistemi informatici industriali", spiega Khobeib Ben Boubaker. Per ogni industria, è quindi essenziale definire le zone e i canali della propria infrastruttura, il relativo livello di rischio e l'applicazione delle misure di sicurezza associate, come definito nello standard IEC 62443-3-3.

A tale divisione in zone devono essere applicati i sette requisiti di base dello standard IEC 62443:

- individuare e autenticare tutti gli utenti (persone, processi software e dispositivi) prima di autorizzare l'accesso a un sistema;

- controllare l'utilizzo (far rispettare i privilegi assegnati a ogni utente autenticato);

- garantire l'integrità di dati, software e apparecchiature;

- garantire la riservatezza delle informazioni sui flussi di comunicazione e nelle aree di archiviazione dei dati;

- limitare i flussi di dati non necessari;

- reagire agli attacchi informando tempestivamente l'autorità competente;

- garantire la resilienza del sistema in caso di attacco DDoS.

Per soddisfare la maggior parte di questi requisiti di sicurezza, "il firewall rappresenta una delle misure di sicurezza più appropriate. Occorre però ottimizzarlo e temprarlo fisicamente. Non è possibile implementare un firewall tradizionale in una raffineria o in una rete idrica perché i vincoli fisici non sono gli stessi di una sala informatica convenzionale. Deve infatti essere in grado di resistere alle variazioni di temperatura, alla polvere e ai fenomeni di elettromagnetismo", spiega Simon Dansette, Product Manager di Stormshield.

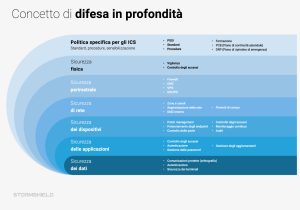

Un appello per una difesa informatica in profondità

Messaggio forte ed emblematico dello standard, il principio della difesa in profondità implica la protezione di ogni sottoinsieme del sistema, contrapponendosi alla concezione di sicurezza circoscritta alla sua periferia. "La protezione di un sistema non deve reggersi su un'unica barriera", afferma Fabien Miquet. "Ecco perché lo standard IEC 62443 sostiene il principio della difesa in profondità. Attuarlo è quindi un segno di maturità in termini di sicurezza informatica.“

Impegnata nella protezione dei sistemi sensibili, Siemens è stata uno dei primi grandi gruppi a utilizzare lo standard IEC 62443 per certificare i propri processi di sviluppo dei prodotti di automazione e azionamento, compresi i software industriali. "Lo IEC 62443 è uno dei pochi standard che può essere utilizzato per offrire una protezione di livello industriale non solo per un prodotto, ma anche per un insieme di prodotti - un sistema, una soluzione - e persino per il loro processo di sviluppo. Inoltre, è riconosciuto a livello internazionale e trasversale nel panorama industriale: ideale per Siemens, le cui attività coprono i settori dell'energia, della salute, dell'industria pura (alimenti, bevande, ecc.) e dell'edilizia. Si è quindi imposto in maniera logica", continua Fabien Miquet. “Siemens conta una trentina di stabilimenti certificati IEC 62443. Crediamo fortemente in questo standard, così come i nostri clienti: è il mezzo ideale per parlare la stessa lingua.”

Tuttavia, non bisogna sottovalutare la complessità del settore industriale. La maggior parte degli impianti non è ancora sufficientemente preparata in materia di sicurezza informatica, soprattutto a causa di sistemi in funzione da molto tempo (da 20 a 30 anni o anche di più) che stanno diventando obsoleti. La vera sfida non risiede quindi nella creazione di sistemi di sicurezza informatica per i processi produttivi di domani, ma piuttosto per quelli legati agli impianti di oggi e di ieri. Sostituire i macchinari e gli impianti di automazione comporterebbe una spesa di milioni di euro, che non sempre le aziende hanno a disposizione nelle proprie finanze. In questo momento, è essenziale implementare un primo livello di sicurezza informatica, integrandolo nella strategia di sviluppo dell'impianto fin dalle fasi iniziali.

IEC 62443, uno standard in costante evoluzione

La stesura dello standard IEC 62443 è iniziata diversi anni fa ed è ancora in corso. Questo standard è il risultato dei gruppi di lavoro dell'ISA (International Society of Automation), o più precisamente dell'ISA GCA (Global Cybersecurity Alliance) sotto l'egida dell'IEC (International Electrotechnical Commission). "Come altri standard, lo IEC 62443 deve costantemente mettersi in discussione, anche nel suo processo di sviluppo. Sono necessari aggiornamenti regolari, soprattutto nel settore industriale. Un ambiente e, più in generale, un'Industria 4.0 in cui sempre più oggetti comunicano con l'esterno e in cui temi delicati come IIoT, cloud e remoto devono essere costantemente riesaminati", afferma Anthony Di Prima. "Più aumentano le funzionalità e le modalità operative, più lo standard si evolve e con esso il suo tasso di adozione: molti bandi di gara, sia nazionali che internazionali, fanno ora riferimento allo IEC 62443. Negli ultimi cinque anni c'è stata una vera e propria svolta in questo senso", sottolinea Khobeib Ben Boubaker.

In effetti, lo sviluppo di prodotti secure-by-design implica una riflessione sulla sicurezza informatica fin dall'inizio del processo. “Il tradizionale approccio alla progettazione di un prodotto senza considerarne la protezione non è più appropriato. La sicurezza informatica non è più un'opzione: è diventata una priorità a tutti gli effetti”, conclude Fabien Miquet.