Ransomware ist zu einem der bekanntesten Werkzeuge von Cyberkriminellen geworden. Von einem internationalen Schifffahrtskonzern, der durch die Verschlüsselung seiner Produktionswerkzeuge zum Stillstand gebracht wurde, bis hin zum Tod eines Patienten bei einer Verlegung zwischen deutschen Krankenhäusern hat Ransomware ihre Fähigkeit bewiesen, jedes Unternehmen und jede Gemeinde zu stören, unabhängig von ihrer Größe und ihrem Sicherheitsniveau. Aber wie sind wir innerhalb von 30 Jahren von einem Schadprogramm auf einer Diskette, das hundert Dollar Lösegeld fordert, zu einer echten, strukturierten kriminellen Industrie mit einem Volumen von mehreren Milliarden Dollar gelangt?

Ein Rückblick auf die Geschichte und die Entwicklung des Phänomens Ransomware.

Die Entstehung von Ransomware (1989-2006)

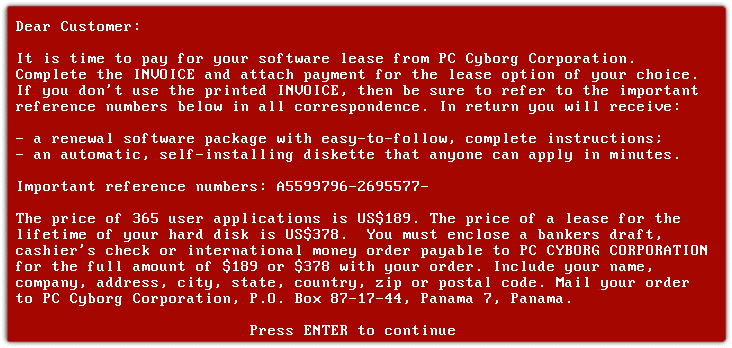

Entgegen der landläufigen Meinung ist die allererste Ransomware nicht mit dem Internet aufgetaucht. Ende der 1980er-Jahre begann die (traurige) Geschichte dieser Malware, deren einzige Aufgabe es war, die Funktion des Arbeitsplatzes zu blockieren. Sie erreichten dann Privatpersonen und Unternehmen, die mit Computern ausgestattet waren. 1989 wurde mit „AIDS Trojan“ die erste Ransomware in der Computergeschichte veröffentlicht. Vor dem Hintergrund der Besorgnis über das Auftreten des AIDS-Virus verschickte der Biologe Joseph L. Popp 20.000 Disketten mit Informationen über die Krankheit an Krankenverbände, medizinische Einrichtungen und Privatpersonen in 90 Ländern. Die Diskette enthielt zwar durchaus Informationen über AIDS, aber auch und vor allem einen Virus, der dazu führte, dass die Dateien des infizierten Rechners nach einer bestimmten Anzahl von Neustarts verschlüsselt werden. Um die Decoder-Software zu erhalten, mussten die Opfer dann ein Lösegeld von 189 USD zahlen. Die Anzahl der kompromittierten Rechner ist noch unbekannt, aber Joseph Popp wurde trotzdem vom FBI verhaftet, bevor er für psychisch unfähig erklärt wurde, einem Prozess beizuwohnen.

Abbildung 1: Schnittstelle der Ransomware AIDS Trojan (Quelle: en.wikipedia.org)

Trotz dieser Glanzleistung waren es DDoS-Angriffe und Computerwürmer, die in der Folgezeit für Aufsehen sorgten. Aus gutem Grund konnten Lösegelderpresser anhand der Zahlungsinformationen relativ leicht zurückverfolgt werden. Die nächsten Ransomwares tauchten daher erst fast 15 Jahre später auf, in Verbindung mit dem Aufkommen digitaler Währungen und später der Kryptowährungen, die eine reibungslose Zahlung von Lösegeld und den Austausch von Währungen sowie eine gewisse Anonymität ermöglichten. Diese Ransomware hatte dann nur eine einzige Funktion: Daten zu sabotieren, indem sie alle Dateien auf der Festplatte verschlüsselte, ohne die Funktion des Betriebssystems selbst zu beeinträchtigen. Der Opferbenutzer hatte dann Zugriff auf sein Betriebssystem, konnte aber keine der vorhandenen Dateien verwenden. 2005 war PGPCoder (oder Gpcode) mit dem Spitznamen 20-Dollar-Ransomware eines der ersten Beispiele für Ransomware, die online verbreitet wurde. Er sollte Windows-Systeme infizieren, indem er gezielt auf Dateien mit häufig verwendeten Erweiterungen wie .rar, .zip, .jpg, .doc oder .xls abzielte. Im Jahr 2006 erhöhte die Archievus-Ransomware die Schwierigkeit der Entschlüsselungsversuche durch die Einführung des RSA-Verschlüsselungsalgorithmus, der einen asymmetrischen Mechanismus aus öffentlichen und privaten Schlüsseln verwendet. Die Ransomware zielte auf die persönlichen Inhalte der Benutzer ab, die in der Datei „Eigene Dateien“ von Microsoft Windows gespeichert waren, und legte dann eine Datei mit dem Titel „how to get your files back.txt“ (So bekommen Sie Ihre Dateien zurück.txt) in demselben Verzeichnis ab. Analysten und Cybersicherheitsexperten fanden später heraus, dass ein und dasselbe Passwort mit 38 Zeichen den Entschlüsselungsmechanismus auf jede infizierte Datei anwenden konnte („mf2lro8sw03ufvnsq034jfowr18f3cszc20vmw“, nicht so einfach zu erraten ...). Die Archievus-Ransomware verlor daraufhin ihre erpresserische Kraft.

Größere Verbreitung von Ransomware mit der Einführung des Internets (2007-2016)

In der ersten Hälfte der 2000er-Jahre stieg die Akzeptanz des Internets unaufhörlich an. Ende 2014 waren 87 % der US-Amerikaner online.. E-Mail, soziale Netzwerke, Foren, Peer-to-Peer-Netzwerke – auf dieser Grundlage wurden die Ransomware WinLock und ihre Varianten von 2011 bis 2014 weit verbreitet. Mit der Besonderheit, dass sie die Daten auf dem infizierten Computer nicht verschlüsselte, hatte diese Ransomware die Funktion, den Zugriff auf den Rechner zu blockieren, indem sie ein Fenster mit einem pornografischen Foto und einer Zahlungsaufforderung über einen Premium-SMS-Dienst anzeigte. Unter dem Namen „Locker“ zielte diese erste Weiterentwicklung der Ransomware also darauf ab, den Start des Betriebssystems zu blockieren.

Aufgrund dieses Erfolgs tauchten Varianten auf, die das Image der Strafverfolgungsbehörden missbrauchten. Dies galt insbesondere für die Ransomware, Reveton, im Jahr 2012, die sich als FBI ausgab, indem sie die Computer ihrer Opfer sperrte und die Zahlung einer Geldstrafe von 200 USD forderte. Diese Ransomware wurde weitgehend über Peer-to-Peer-Plattformen oder pornografische Websites verbreitet. Die Internetnutzer zahlten dann schnell, um Vergeltungsmaßnahmen wegen Urheberrechtsverletzungen oder der Verbreitung von pornografischen Inhalten zu vermeiden. In der Folge wurden die Lösegeldforderungen immer kreativer um ihre Chancen auf eine Zahlung zu erhöhen.

Die ersten technischen Revolutionen der Ransomware (2013-2016)

Das Jahr 2013 markierte mit der Ransomware CryptoLocker und ihrem vom Angreifer gesteuerten Command-&-Control-Server einen technischen Wendepunkt. „Mithilfe eines Command-&-Control-Servers kann die Angreifergruppe mit dem Opfer diskutieren, verhandeln, die Zeit bis zur Datenvernichtung verlängern oder verkürzen. Sie können das Opfer zusätzlich unter Druck setzen und die Chance auf eine Zahlung erhöhen“, erklärt uns Pierre-Olivier Kaplan, Forschungs- und Entwicklungsingenieur von Stormshield. Parallel zu massiven, wahllos gestarteten Kampagnen konnten Cyberkriminelle dann aus der Ferne die Virenlasten auf den infizierten Rechnern steuern und gleichzeitig mit den Opfern verhandeln. Diese neue Strategie zahlte sich aus, da CryptoLocker in den ersten zwei Monaten 27 Millionen USD einbrachte. Es handelt sich um eine der ersten Ransomwares, die ein Lösegeld in Bitcoin verlangte.

Im Jahr 2014 erweiterte sich die Angriffsfront mit den ersten Angriffen auf Android-Tablets und -Mobiltelefone. Die Ransomware SimpleLocker und Sypeng wurden dann über gefälschte Update-Nachrichten der Adobe Flash-Software verbreitet. Im darauffolgenden Jahr waren Nutzer von Linux-Betriebssystemen an der Reihe, Ziel der Ransomware Encoder zu werden.

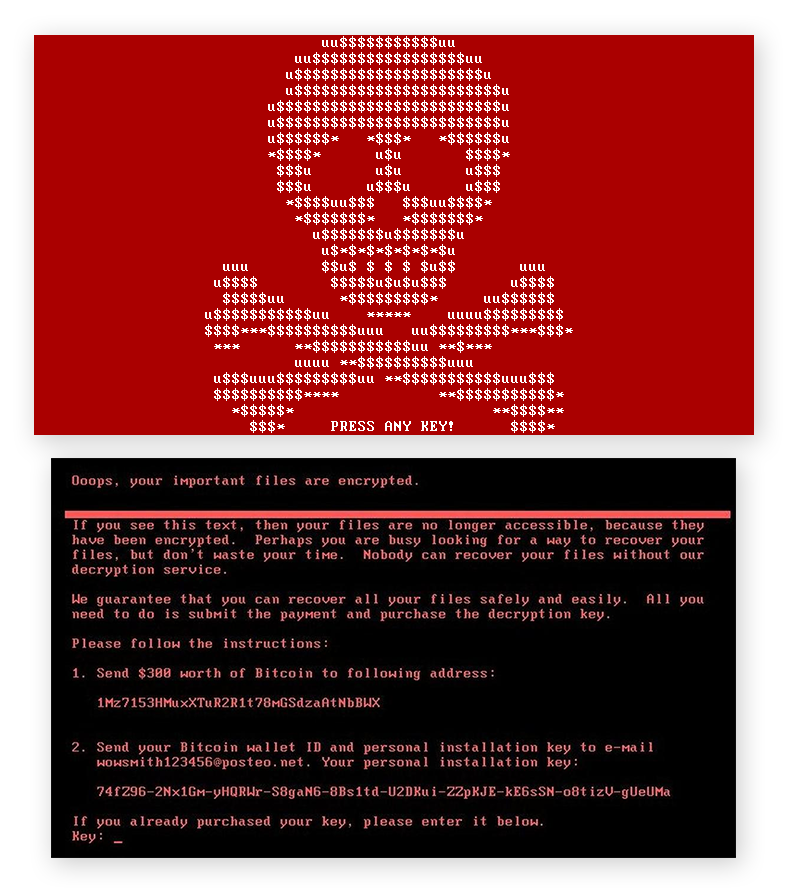

Im Jahr 2016 ebnete Petya den Weg für Phishing-Angriffe, indem er auf geschäftliche E-Mail-Adressen abzielte. In einem Word- oder PDF-Dokument versteckt, aktivierte das Opfer die Ransomware selbst, wenn es die Datei öffnete (es wird hier von einer Detonation der Schadsoftware gesprochen). Diese Ransomware blockierte übrigens nicht nur den Zugriff auf bestimmte Dateien, sondern sperrte die gesamte Festplatte, indem sie die Master File Table verschlüsselte. Daraufhin erschien ein roter Totenkopf auf dem Bildschirm, der das Lösegeld forderte. Abgesehen von der psychologischen Wirkung auf die Opfer wurde diese grafische Materialisierung einer Ransomware von den traditionellen Medien aufgegriffen und das Bewusstsein für die Cyberbedrohung in der breiten Öffentlichkeit geschärft.

Abbildung 2: Schnittstelle der Ransomware Petya (Quelle: avast.com)

Die Entstehung von staatlichen Angriffen mit weltweiter Verbreitung (2017-2018)

Die Jahre 2017-2018 markierten einen weiteren Bruch in der Verbreitung von Cyberangriffen. Dank der Veröffentlichung von Zero-Day-Schwachstellen, die einer US-Regierungsbehörde entwendet wurden, verfügten Ransomware-Angriffe nun über die technischen Möglichkeiten, sich massiv von einem Unternehmen zum anderen zu verbreiten, sobald Netzwerke nebeneinander existierten.

Im Jahr 2017 war WannaCry wohl die Ransomware, über die am meisten berichtet wurde. In nur wenigen Wochen befiel sie 300.000 Computer in 150 Ländern, indem sie sich über die Sicherheitslücke EternalBlue auf Microsoft Windows-Betriebssystemen ausbreitete. Unternehmen, die eines nach dem anderen den berühmten Totenkopf auf ihren Bildschirmen sahen, mussten mit ansehen, wie sich die Ransomware innerhalb von Minuten von Website zu Website ausbreitete. Für Nicolas Caproni, Head of Threat & Detection Research Team (TDR) von SEKOIA.IO, „wurde WannaCry wahrscheinlich etwas zu früh gestartet. Aufgrund der seitlichen Verschiebung haben die Autoren die Kontrolle über die Ransomware verloren, die so viele Rechner wie möglich infiziert hat“. Angesichts der Hunderttausenden von Unternehmen, die Opfer dieser Ransomware wurden, und aufgrund der unkontrollierten Verbreitung investierten die Unternehmen daraufhin massiv in Produkte zur Datensicherung und -wiederherstellung. Als Reaktion darauf griffen Cyberkriminelle dann auch die Datensicherungsspeicher an und löschten sie einfach. So wurde sichergestellt, dass die Daten nicht wiederhergestellt werden konnten – es sei denn, Sie zahlten das Lösegeld.

Die Ransomware NotPetya, die später im Kontext eines staatlichen Konflikts zwischen Russland und der Ukraine eingesetzt wurde, hatte die Besonderheit, dass sie die grundlegenden Elemente von WannaCry wiederverwendete, wie die Ausnutzung der Schwachstellen EternalBlue und EternalRomance sowie die seitliche Verschiebung, zwei Schwachstellen, die einige Monate zuvor der NSA entwendet worden waren. Obwohl Microsoft einige Wochen zuvor einen Patch veröffentlicht hatte, zeigte diese Ransomware, dass Administratoren nicht in der Lage waren, ihre Systeme schnell zu aktualisieren, um diesem Angriff zu begegnen. Aber „Ransomware war nur eine Fassade“, so Pierre Olivier Kaplan. Das eigentliche Ziel von NotPetya war nicht die Erpressung von Geld, sondern die Zerstörung von Daten, und zwar in sehr großem Maßstab, indem ein ganzes Land ins Visier genommen wurde. Diese schwerwiegenden geopolitischen Implikationen sind heute umso wichtiger, da NotPetya, das russischen Cyberkriminellen zugeschrieben wird, auf die Ukraine abzielte. " Durch das Löschen der Daten wurde diese Ransomware dann nicht mehr als Mittel zur Erpressung, sondern als Waffe der digitalen Zerstörung eingesetzt. Diese Ransomware verschleierte auch die Sabotageversuche an der ukrainischen U-Bahn, des Flughafens von Kiew, des Kernkraftwerks Tschernobyl, der Zentralbank und der nationalen Energieversorger. Ende 2018 schätzte die US-Regierung den Schaden, der diesen beiden Angriffen zugeschrieben wurde, auf über 10 Milliarden USD, laut Cyber Cover.

Das Zeitalter des Big Game Hunting (2019-2021)

Die Zahl der Vorfälle mit Ransomware stieg bis Ende 2019 um 365 %. Um für Sicherheitstools unentdeckt zu bleiben, verzichten Cyberkriminelle auf groß angelegte Kampagnen wie bei WannaCry und nahmen stattdessen lieber große Unternehmen ins Visier. Mit „Big Game Hunting“ (Großwildjagd) bezeichnete diese neue Strategie eine Vorgehensweise, die auf der Erkundung der Zielumgebung und der Entwicklung fortgeschrittener Angriffsszenarien beruhte. Die Angreifergruppen untersuchten dann ihr Ziel, um ihre Lösegeldforderung anzupassen, wie Nicolas Caproni erklärt: „Studien zeigen, dass Angreifergruppen sich über ihre Ziele informieren. Beispielsweise können sie Finanzunterlagen exfiltrieren, um zu überprüfen, ob eine Cyberversicherung abgeschlossen wurde und wie hoch diese ist, um ihre Chance auf eine Lösegeldzahlung zu erhöhen. Einige Gruppen hätten sogar eigene Mitarbeiter, die sich mit der Analyse und den Verhandlungen befassen“. Diese neue Strategie zahlte sich aus, da sich der durchschnittliche Betrag der Lösegeldforderung in diesem Zeitraum verdreifacht haben soll, von 13.000 auf 36.000 USD.

Die Zahl der Vorfälle mit Ransomware stieg bis Ende 2019 um 365 %.

In dieser Zeit tauchte auch der Mechanismus der doppelten Erpressung auf. Dieser Mechanismus ist sehr gefährlich, da das Zielunternehmen nicht nur Opfer der Lösegeldforderung ist, sondern auch mit dem Weiterverkauf seiner Daten im Darknet bedroht wird. So kann die Offenlegung eines Teils der gestohlenen kritischen Daten entscheidend sein, um gegnerische Unternehmen zur Zahlung des Lösegelds zu bewegen, meist in Form von Quellcode oder Kundendaten. Und der Mechanismus geht sogar so weit, dass die Kunden (oder Patienten) der betroffenen Organisationen betroffen sind, da einige Cyberkriminelle diesen dann sogar drohen, die gestohlenen persönlichen Daten weiterzugeben. Im Oktober 2020 waren es die Patienten eines Psychotherapiezentrums in Finnland, die diese bittere Erfahrung machen mussten. Zu den ersten, die diesen neuen Mechanismus anwenden, gehört die Gruppe von Cyberkriminellen, die vermutlich die Ransomware Maze und Egregor entwickelt hat. Neben dem technischen Aspekt der Ransomware zeichnet sich diese Gruppe durch eine ständige Kommunikation mit ihren Opfern in Form von Druck zur Zahlung in kurzer Zeit und Drohungen mit der Offenlegung von Daten aus. Diese Strategie zahlte sich aus, denn bis Ende November 2020 wurden 300 Unternehmen als Opfer der Ransomware Maze gezählt. Einige Monate später verzeichnete die Bilanz der Egregor-Kampagnen laut ZDNet mehr als 200 Opferunternehmen und durchschnittlich 700.000 USD Lösegeld pro Opfer. Der Mechanismus zur Offenlegung der Daten wurde später von Sodinokibi übernommen, das von der REvil-Gruppe in Auftrag gegeben wurde.

Im Jahr 2020 wurde das „Big Game Hunting“ mit Darkside, die technisch gesehen REvil ähnelt, mit dem Angriff auf den US-amerikanischen Transport- und Vertriebsriesen für Erdölprodukte, Colonial Pipeline, intensiviert. Daraufhin wurde ein Lösegeld in Höhe von 5 Millionen USD erpresst. Im Jahr darauf berichtete das FBI, dass es nach einer groß angelegten Operation gegen dieselbe Gruppe 2,3 Millionen USD Lösegeld in Bitcoin-Äquivalenten beschlagnahmt hatte. So wird im März 2021 vom Hersteller Acer eine Rekordsumme von 50 Millionen USD gefordert. Im Mai 2021 war der IT-Lösungsanbieter Kaseya an der Reihe, wobei mehr als 1.500 seiner Kunden betroffen waren. Das geforderte Lösegeld betrug dieses Mal 70 Millionen USD.

Auf dem Weg zur Strukturierung der cyberkriminellen Branche (2021-2022)

Eine der letzten Revolutionen in der Vorgehensweise von Cyberkriminellen war das Aufkommen von Ransomware-as-a-Service-Plattformen (RaaS). Sie bieten dann weniger erfahrenen Angreifergruppen die Möglichkeit, auf eine komplette Infrastruktur zuzugreifen und von fertigen Ransomware-Kampagnen zu profitieren. Die Plattformen vermieten ihre bösartigen Lösungen und können auch einen Prozentsatz des von den Opfern erlangten Lösegelds kassieren. Einige Angreifergruppen, die in die Forschung und Entwicklung von Ransomware investiert haben, gründen dann Franchise-Unternehmen, um ihre Ransomware an andere kriminelle Gruppen zu vermarkten. Dies ist bei der Ransomware-Franchise Conti der Fall. Diese Gruppe bildet „Junior“-Profile aus, bietet ihnen ein festes Gehalt sowie eine Erfolgsbeteiligung.

Laut Pierre-Olivier Kaplan führt der Erfolg von Ransomware-as-a-Service-Plattformen auch zu einer Verfeinerung der Malware: „Ende 2010 war Ransomware auf dem absteigenden Ast, da die Lösegeldzahlungen unsicher waren und die Rückverfolgung von kriminellen Netzwerken ermöglichten. Mit der Zunahme und dem Aufkommen von Kryptowährungen, die eine gewisse Anonymisierung der Lösegeldzahlungen ermöglichten, sind Geldtransfers für Angreifergruppen nahezu „sicher“ geworden. Hinzu kamen zwischen den Jahren 2010 und 2020 Verbesserungen der Ausbreitungsmechanismen. Lockbit, DarkSide oder auch Laspus$ sind äußerst raffiniert. Sie profitieren von diesem ganzen Jahrzehnt der kontinuierlichen Verbesserung in ihren Replikationsmechanismen, ihren Kommunikationsmechanismen mit einem Kontrollserver und all ihren Nebenaktivitäten, nämlich Datendiebstahl. In den letzten Jahren sind die Ziele gleichgeblieben. Aber sie gehen in ihren Management- und Ausführungsmethoden immer weiter. Infolgedessen ist Ransomware weitgehend demokratisiert.“

Im Jahr 2021 taucht die Rolle des Initial Acces Brokers (IAB) in der Cyber-Landschaft auf. Als Spezialisten für das Eindringen in Unternehmen und das Erlangen des Erstzugriffs verschaffen sie anderen bösartigen Gruppen Zugang zu Unternehmensnetzwerken, den diese dann für ihre eigenen Angriffe nutzen. Kompromittierte Anmeldedaten, Brute-Force-Angriffe, Ausnutzung von Schwachstellen – das sind die Mittel, mit denen sich diese Initial Access Reseller Zugang verschaffen. „Ransomware-Betreiber, die zu den zuverlässigsten Partnern der IABs werden, agieren als Backdoor-Käufer und delegieren so den ersten Schritt ihrer Eindringlinge“, analysiert Nicolas Caproni. So hatten Ransomware-Akteure laut einer Studie von SEKOIA.IO in der zweiten Hälfte des Jahres 2021 Zugang zu mehr als 1.000 Zugangslisten, die von den IABs zum Verkauf angeboten wurden. Diese neue Rolle unter den Angreifergruppen stellt eine ebenso große Bedrohung wie Ransomware dar. „Die Initial Access Brokers und der Weiterverkauf von Zugängen sind das vorgelagerte Geschäft der Ransomware“, fährt Nicolas Caproni fort. Dies ist eine große Bedrohung. Um Ransomware einzudämmen, müsste man schließlich die IABs so stören, dass sie keine Hintertüren mehr haben, um Organisationen zu infiltrieren. “

Ransomware – eine unendliche Geschichte? Die Liste der Ransomware ist bereits sehr lang, sodass die französischen Behörden bis heute angeblich nicht weniger als 120 verschiedene Familien von Ransomware verfolgen. Und mit dem Aufkommen neuer Technologien (Web3, NFT, autonome Mobilität) sowie der Rückkehr geopolitischer Konflikte ist mit der Entdeckung neuer Formen von Cyberbedrohungen zu rechnen. Das Zeitalter der Ransomware ist also noch lange nicht vorbei.