Le ransomware est devenu un des outils les plus connus des cyber-criminels. Du groupe de transport maritime international mis à l’arrêt par le chiffrement de ses outils de production au décès d’un patient dans un transfert entre hôpitaux allemands, le ransomware a démontré sa capacité à perturber n’importe quelle entreprise et collectivité, quelle que soit sa taille et son niveau de sécurisation. Mais comment sommes-nous passés en 30 ans d’un programme malveillant sur une disquette réclamant une centaine de dollars de rançon à une réelle industrie criminelle structurée de plusieurs milliards de dollars ?

Retour sur l’histoire et l’évolution du phénomène des ransomwares.

La genèse des ransomwares (1989-2006)

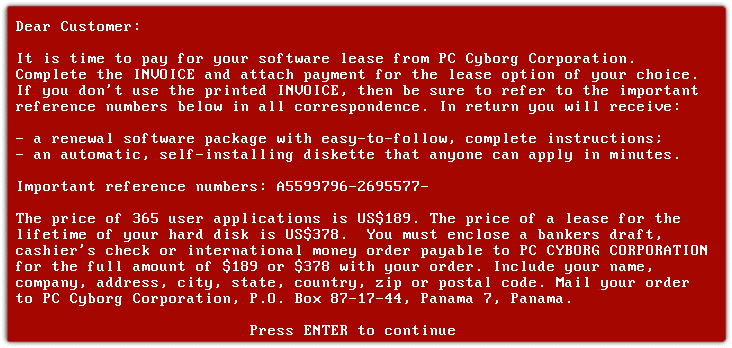

Contrairement à une idée reçue, les tout premiers ransomwares ne sont pas apparus avec internet. C’est à la fin des années 80 que ces logiciels malveillants ont démarré leur (triste) histoire, avec pour seule mission de bloquer le fonctionnement du poste de travail. Ils touchent alors des particuliers et entreprises équipés de micro-ordinateurs. En 1989, “AIDS Trojan” est le premier ransomware de l’histoire de l’informatique. Dans un contexte d'inquiétude sur l'apparition du virus du SIDA, le biologiste Joseph L. Popp expédia dans 90 pays 20 000 disquettes censées contenir des informations sur cette maladie auprès d’associations de malades, d'institutions médicales et de simples particuliers. Mais même si la disquette contient bien des informations à ce sujet, elle contient aussi et surtout un virus qui va conduire à chiffrer les fichiers de la machine infectée, après un certain nombre de redémarrages. Pour recevoir le logiciel décodeur, les victimes devaient alors payer une rançon de 189$. Le nombre de machines compromises reste encore inconnu mais Joseph Popp sera tout de même arrêté par le FBI, avant d’être déclaré psychologiquement inapte à assister à un procès.

Illustration 1 : interface du ransomware AIDS Trojan (source : en.wikipedia.org)

Malgré ce coup d’éclat, ce sont bien les attaques DDoS et les vers informatiques qui vont faire parler d’eux sur la période qui suit. Pour cause, les rançonneurs pouvaient être relativement facilement trackés à partir des informations de paiement. Les ransomwares suivants mettront donc près de 15 années à émerger, en lien avec l’arrivée des monnaies numériques puis celle des crypto-monnaies, qui permettront davantage de fluidité dans les paiements des rançons et les échanges de devises ainsi qu’un certain anonymat. Ces ransomwares n’ont alors qu’une seule fonction : saboter les données en chiffrant l’ensemble des fichiers présents sur le disque sans impacter le fonctionnement du système d’exploitation en lui-même. L’utilisateur victime avait alors accès à son système d’exploitation sans pouvoir utiliser aucun des fichiers présents. En 2005, PGPCoder (ou Gpcode), surnommé le ransomware à 20 dollars, est l’un des premiers exemples de ransomware distribués en ligne. Il avait pour but d’infecter des systèmes Windows en ciblant les fichiers contenant les extensions communément utilisées comme .rar, .zip, .jpg, .doc ou .xls. En 2006, le ransomware Archievus fait progresser la difficulté de tentative de déchiffrement par l’adoption de l'algorithme de chiffrement RSA utilisant un mécanisme asymétrique de clé publique et clé privée. En ciblant les contenus personnels des utilisateurs enregistrés dans le fichier “Mes Documents” de Microsoft Windows, ce ransomware déposait alors un fichier intitulé “how to get your files back.txt” dans ce même répertoire. Des analystes et experts en cybersécurité découvriront plus tard qu’un même mot de passe de 38 caractères permettait d’utiliser le mécanisme de déchiffrement sur n’importe quel fichier infecté (“mf2lro8sw03ufvnsq034jfowr18f3cszc20vmw”, pas si simple à deviner…). Le ransomware Archievus perdit alors son pouvoir d’extorsion.

Une diffusion plus large des ransomwares avec l’adoption d’internet (2007-2013)

Dans la première moitié des années 2000, l’adoption d’internet augmente inlassablement, frôlant les 87% d’Américains connectés à la fin 2014. Messagerie, réseaux sociaux, forums, réseaux peer-to-peer, c’est sur cette base que le ransomware WinLock et ses variantes seront largement diffusés de 2011 à 2014. Avec la particularité de ne pas chiffrer les données sur l’ordinateur infecté, ce ransomware avait pour fonction de bloquer l’accès à la machine en affichant une fenêtre contenant une photo pornographique et une demande de paiement à l’aide d’un service de SMS surtaxé. Appelée “Locker”, cette première évolution du ransomware a donc pour objectif de bloquer le démarrage du système d’exploitation.

Fort de ce succès, des variantes usurpant l’image des forces de l'ordre feront leur apparition. Ce sera notamment le cas du ransomware Reveton, en 2012, qui se fera passer pour le FBI en verrouillant l’ordinateur de ses victimes et en réclamant le paiement d’une amende de 200$. Ce ransomware a été largement distribué sur les plateformes de peer-to-peer ou les sites pornographiques. Les internautes payaient alors rapidement pour éviter toutes représailles liées à une violation de droits d’auteur ou à de la diffusion de contenus pornographiques. Par la suite, les demandes de rançons deviendront de plus en plus créatives pour augmenter leurs chances de paiement.

Les premières révolutions technologiques des ransomwares (2013-2016)

L’année 2013 marque un tournant technologique avec le ransomware CryptoLocker et son serveur de command & control commandé par l’attaquant. « Avec l’utilisation d’un serveur de command & control, le groupe d’attaquants peut ainsi discuter avec la victime, négocier, allonger ou diminuer le temps avant destruction des données, explique Pierre-Olivier Kaplan, Ingénieur Recherche & Développement Stormshield. Ils ont la capacité de mettre une pression supplémentaire sur la victime et d’augmenter leur chance de paiement ». En parallèle de campagnes massives, lancées à l’aveugle, les cyber-criminels peuvent alors piloter à distance les charges virales sur les machines infectées tout en négociant avec les victimes. Cette nouvelle stratégie s'avère alors payante puisque CryptoLocker aura ainsi généré 27 millions de dollars au cours des deux premiers mois d’exploitation. À noter également qu’il s’agit d’un des premiers ransomwares à exiger une rançon en Bitcoin.

En 2014, le front des attaques s’élargit avec les premières attaques sur tablettes et mobiles Android. Les ransomwares SimpleLocker et Sypeng seront alors diffusés par le biais de faux messages de mise à jour du logiciel Adobe Flash. L'année suivante, c’est au tour des utilisateurs des systèmes d’exploitation Linux d’être la cible du ransomware Encoder.

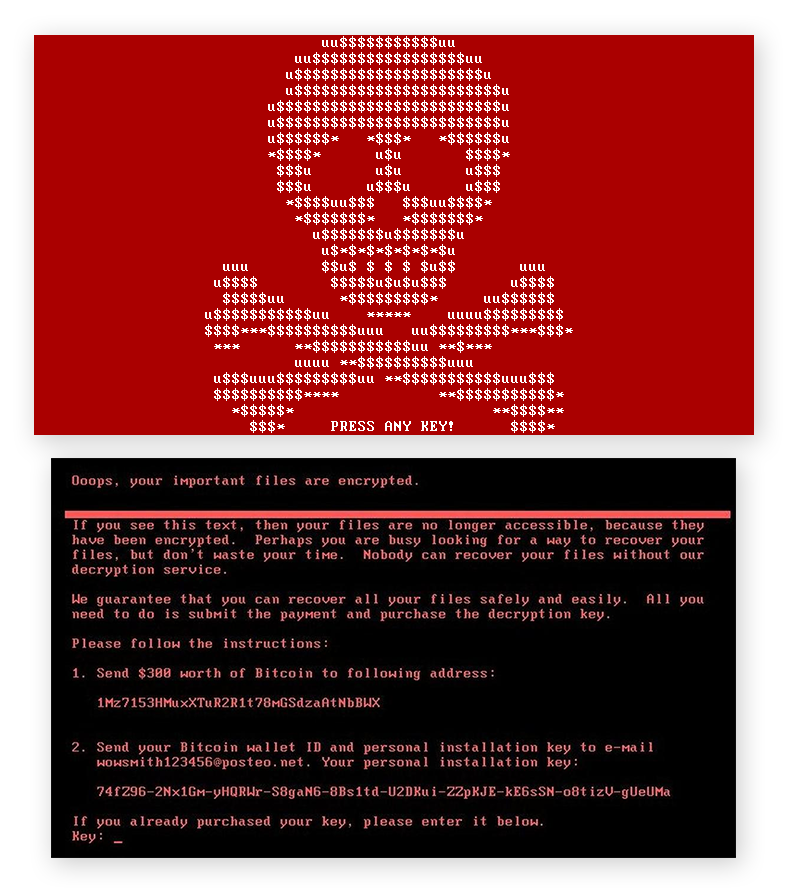

En 2016, Petya ouvre la voie aux attaques de phishing en ciblant les adresses de messagerie professionnelles. Dissimulé à l’intérieur d’un document Word ou PDF, la victime active elle-même le ransomware à l’ouverture du fichier (il est alors question de détonation de la charge malicieuse). Ce ransomware ne se contente d’ailleurs pas de bloquer l’accès à certains fichiers, il bloque l’ensemble du disque dur en chiffrant la Master File Table. Une tête de mort rouge apparaît alors à l’écran pour demander la rançon. Au-delà de l’effet psychologique sur les victimes, cette matérialisation graphique d’un ransomware sera reprise par les médias traditionnels et permettra une prise de conscience de la menace cyber par le grand public.

Illustration 2 : interface du ransomware Petya (source : avast.com)

L’émergence des attaques étatiques à la propagation mondialisée (2017-2018)

Les années 2017-2018 marquent une nouvelle rupture dans la propagation des cyberattaques. Grâce à la publication de vulnérabilités Zero-day dérobées à une agence gouvernementale américaine, les attaques par ransomware ont désormais des capacités techniques de se répandre massivement d’une entreprise à une autre dès lors que les réseaux cohabitent.

En 2017, WannaCry est sans doute le ransomware le plus médiatisé. En quelques semaines seulement, il touche 300 000 ordinateurs dans 150 pays en se propageant sur les systèmes d’exploitation Microsoft Windows par l’intermédiaire de la vulnérabilité EternalBlue. Affichant tour à tour la célèbre tête de mort sur les écrans, des entreprises voient le ransomware se répandre de site en site en quelques minutes. Pour Nicolas Caproni, Head of Threat & Detection Research (TDR) Team de SEKOIA.IO, « WannaCry a sans doute été lancé un peu trop tôt. Du fait du caractère de déplacement latéral, ses auteurs ont perdu le contrôle du ransomware qui a infecté autant de machines que possible ». Devant les centaines de milliers d’entreprises victimes de ce ransomware et à cause d’une propagation non maîtrisée, les entreprises ont alors massivement investi dans les produits de sauvegarde et de restauration de données. En réponse, les cyber-criminels vont alors s’attaquer également aux points de sauvegarde, pour les supprimer purement et simplement. De quoi s’assurer que les données ne pourront pas être restaurées – à moins de payer la rançon.

Utilisé par la suite dans un contexte de conflit étatique entre la Russie et l'Ukraine, le ransomware NotPetya a eu la particularité de réutiliser des éléments fondateurs de WannaCry comme l’exploitation des vulnérabilités EternalBlue et EternalRomance ainsi que le déplacement latéral, deux vulnérabilités dérobées quelques mois plus tôt à la NSA. Même si un patch avait été publié par Microsoft quelques semaines auparavant, ce ransomware a démontré l’incapacité des administrateurs à mettre à jour leur système rapidement pour faire face à cette attaque. Mais « le ransomware n’était qu’une façade, selon Pierre Olivier Kaplan. Le véritable but de NotPetya n’était pas l’extorsion d’argent, mais la destruction de données, et ceci à très grande échelle en ciblant tout un pays. Ces lourdes implications géopolitiques résonnent d’autant plus aujourd’hui puisque NotPetya, attribué à des groupes cybercriminels russes, ciblait l’Ukraine. » En supprimant les données, ce ransomware était alors utilisé non plus comme un moyen d’extorsion de fonds mais comme une arme de destruction numérique. Ce ransomware a également camouflé les tentatives de sabotage du métro ukrainien, de l’aéroport de Kiev, de la centrale nucléaire de Tchernobyl, de la banque centrale ou encore de l'opérateur national d'énergie. À la fin 2018, le gouvernement américain estimait les dégâts attribués à ces deux attaques à plus 10 milliards de dollars, selon Cyber Cover.

L’ère du Big Game Hunting (2019-2021)

Le nombre d’incidents liés à des ransomwares augmente de 365% à la fin 2019. Dans le but de rester indétectables aux yeux des outils de sécurité, les cyber-criminels font le choix de ne plus lancer de campagne à grande échelle comme ce fut le cas pour WannaCry, et préfèrent cibler les grandes sociétés. Intitulée « big game hunting », cette nouvelle stratégie désigne un mode opératoire basé sur la reconnaissance de l’environnement de la cible et l’élaboration de scénarios d’attaques avancés. Les groupes d’attaquants étudient alors leur cible pour adapter leur demande de rançon, comme l’explique Nicolas Caproni : « Des études montrent que les groupes d’attaquants se renseignent sur leur cible. Par exemple, ils peuvent exfiltrer des documents financiers pour vérifier si une assurance cyber a été contractée et connaître son montant, afin d’augmenter leur chance de paiement de rançon. Certains groupes auraient même des personnes dédiées à l’analyse et la négociation ». Cette nouvelle stratégie a été payante puisque le montant moyen de demande de rançon aurait triplé sur cette période, passant de 13 000 à 36 000$.

Le nombre d’incidents liés à des ransomwares augmente de 365% à la fin 2019.

C’est à cette même période que le mécanisme de double extorsion fait son apparition. Ce mécanisme s’avère redoutable puisque la société ciblée n’est plus uniquement victime de la demande de rançon, mais est également menacée de la revente de ses données sur le darknet. Ainsi, divulguer une partie des données critiques dérobées peut s’avérer décisif pour convaincre les entreprises opposées à payer la rançon, le plus souvent sous la forme de code source ou des données clients. Et le mécanisme va jusqu’à toucher les clients (ou patients) des organisations impactées, puisque certains cyber-criminels vont alors jusqu’à menacer ceux-ci de divulguer les données personnelles dérobées. En octobre 2020, ce sont les patients d’un centre de psychothérapie en Finlande qui en feront l’amère expérience… Parmi les premiers à utiliser ce nouveau mécanisme, le groupe de cyber-criminels présumé auteur des ransomwares Maze et Egregor. Au-delà de l’aspect technique des ransomwares, ce groupe se caractérise par une constante communication avec ses victimes sous la forme de pressions à passer à l’acte de payer en un temps réduit et de menaces à la divulgation de données. Une stratégie qui s’avère payante puisqu’à la fin novembre 2020, 300 entreprises auront été comptabilisées comme victimes du ransomware Maze. Quelques mois plus tard, le bilan des campagnes Egregor comptabilise plus de 200 organisations victimes et une moyenne de 700 000 dollars de rançon par victime selon ZDNet. Le mécanisme de divulgation des données sera repris ensuite par Sodinokibi, commandé par le groupe REvil.

En 2020, le « big game hunting » s’intensifie avec Darkside, qui ressemble techniquement à REvil, avec l’attaque du géant américain du transport et de la distribution de produits pétroliers, Colonial Pipeline. Une rançon de 5 millions de dollars a alors été extorquée. L’année suivante, le FBI a indiqué avoir saisi 2,3 millions de dollars de rançon en équivalent Bitcoin après une vaste opération contre ce même groupe. En mars 2021, le constructeur Acer se voit ainsi demander un montant record de 50 millions de dollars. En mai 2021, c’est au tour de l’éditeur de solution IT Kaseya d’être victime, impactant plus de 1 500 de ses clients. La rançon demandée sera cette fois de 70 millions de dollars.

Vers la structuration de la filière cyber-criminelle (2021-2022)

Une des dernières révolutions du mode opératoire des cyber-criminels a été l’apparition des plateformes de ransomware-as-a-Service (RaaS). Elles offrent alors la possibilité aux groupes d’attaquants moins expérimentés d'accéder à une infrastructure complète et de bénéficier de campagnes de ransomwares prêtes à l’emploi. Les plateformes louent leurs solutions malveillantes et peuvent également percevoir un pourcentage de la rançon récupérée auprès des victimes. Certains groupes d’attaquants, qui ont investi dans la recherche et le développement de ransomwares, créent alors des franchises afin de commercialiser à d’autres groupes criminels leur ransomware. C’est le cas de la franchise de rançongiciels Conti. Ce groupe forme des profils “juniors”, leur propose un salaire fixe ainsi qu’un intéressement sur résultats.

Selon Pierre-Olivier Kaplan, le succès des plateformes de ransomware-as-a-service entraîne également une sophistication des malwares : « En fin 2010, le ransomware était en perte de vitesse, car les paiements des rançons étaient non sécurisés et permettaient de remonter les filières criminelles. Avec la multiplication et l’avènement des crypto-monnaies qui permettent une certaine anonymisation du paiement des rançons, les transferts d’argent sont devenus presque ‘sécurisés’ pour les groupes d’attaquants. À cela s'ajoutent, entre les années 2010 et 2020, les améliorations des mécanismes de propagation. Que ce soit Lockbit, DarkSide ou encore Laspus$, ils sont extrêmement sophistiqués. Ils bénéficient de toute cette décennie d'amélioration continue dans leurs mécanismes de réplication, de leurs mécanismes de communication avec un serveur de contrôle et toutes leurs activités annexes qui sont le vol de données. Sur ces dernières années, les objectifs restent les mêmes. Mais ils vont toujours plus loin dans leurs méthodes de gestion et d'exécution. De ce fait, les ransomwares sont largement démocratisés. »

En 2021, le rôle d’Initial Acces Brokers (IAB) fait son apparition dans le paysage cyber. Spécialistes de l’intrusion des entreprises et l’obtention d’accès initial, ils fournissent un accès aux réseaux d’entreprise à d'autres groupes malveillants, qui s’en serviront pour mener ensuite leurs propres attaques. Informations d’identification compromises, attaques par force brute, exploitation de vulnérabilités, tels sont les moyens d’obtention des accès utilisés par ces revendeurs d’accès initial. « Les opérateurs de ransomware devenant les partenaires les plus fiables des IAB, agissent comme des acheteurs de porte dérobée et délèguent ainsi la première étape de leurs intrusions », analyse Nicolas Caproni. Les acteurs de ransomware ont ainsi eu accès à plus de 1 000 listes d’accès mis en vente par les IAB, sur le second semestre 2021, d'après une étude de SEKOIA.IO. Ce nouveau rôle parmi les groupes d’attaquants représente une menace toute aussi importante que les ransomwares. « Les initial access brokers et la revente d’accès représentent le business en amont des ransomwares, poursuit Nicolas Caproni. C'est une menace importante. Finalement pour limiter les ransomwares, il faudrait perturber les IAB afin qu’ils n’aient plus de portes dérobées pour infiltrer les organisations. »

Les ransomwares, une histoire sans fin ? La liste des ransomwares est déjà bien longue, si bien qu’à ce jour, les autorités françaises traqueraient pas moins de 120 familles différentes de ransomware. En juin 2023, Marine Pichon, membre du CERT Orange Cyberdefense, postait un tableau récapitulatif de l'écosystème des ransomwares pour tenter de s'y retrouver entre les groupes, les variantes de ransomwares et les opérations lancées entre 2015 et 2023. Mais avec l’émergence de nouvelles technologies (Web3, NFT, mobilité autonome) ainsi que le retour de conflits géopolitiques, il faut s’attendre à découvrir de nouvelles formes de cyber-menaces. L’histoire des ransomwares est donc (malheureusement) loin d’être terminée.