Avec la transformation numérique, l’ouverture croissante vers l’extérieur et l'interconnexion des différents systèmes d’information rendent les entreprises plus vulnérables aux cyberattaques. Pour autant, il existe des moyens efficaces de se protéger, comme la segmentation du système d’information. Une technique qui permet de contenir les menaces en évitant qu'elles ne se propagent à d'autres zones. Avec cela, elle optimise les performances des équipements. Mais comment segmenter le réseau ? Et à l’heure de l’industrie 4.0, entre les exigences opérationnelles, le maintien en activité ou encore les systèmes obsolètes : est-ce si simple que ça dans le monde industriel ? Quelques éléments de réponse.

Efficience et sécurité du réseau

La segmentation réseau est, dans un premier temps, très importante pour des questions purement fonctionnelles : la disponibilité et l’efficience des équipements. Lorsque trop d’entre eux sont connectés sur le même réseau et que les flux de communication et les échanges privés affluent, un ‘bruit de fond’ s’installe. Dans un univers industriel par exemple, l’automate ne pourra pas l’ignorer : même s’il ne traite pas toutes les requêtes, il les analyse de manière systématique. Ce qui va à l’encontre de l’exigence d’efficacité opérationnelle de ce secteur d’activité. « Ce bruit de fond détourne l’automate de sa fonction première, situation qui peut l’amener très vite à saturation et donc à des disfonctionnements. Une usine ne peut ainsi pas faire grandir continuellement son architecture réseau sans la segmenter », témoigne Vincent Riondet, Manager Delivery chez Schneider Electric.

Mais c’est sur la cybersécurité que la segmentation apporte son plus grand bénéfice. Segmenter des zones en fonction des besoins d’usages spécifiques de chacun permet de n’offrir aux collaborateurs que les seules ressources et accès dont ils ont besoin. Les données liées à l’organisationnel, à l’opérationnel et l’automatisme, sont ainsi contenues en zones qui peuvent elles-mêmes contenir des sous-zones : ainsi segmentées, elles ont moins de chances de fuiter ou d’être compromises. « Afin de parvenir à cette division en réseaux homogènes, il convient d’effectuer en amont un inventaire précis de ses équipements, de leurs typologies, connaître la manière dont ils sont raccordés physiquement les uns avec les autres. Toutes ces informations vont permettre d’accéder à une matrice de communication et de lancer une analyse risque : celle-ci est primordiale pour savoir que prioriser et comment segmenter », précise Vincent Riondet.

IT/OT : des niveaux multiples de segmentation

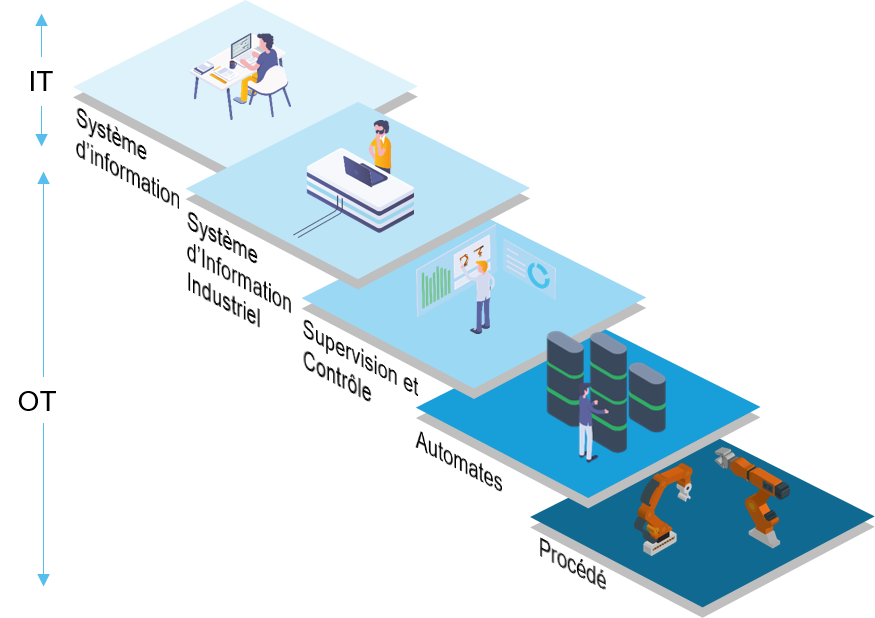

Au commencement était l’IT. Au niveau du système d’information des entreprises, des premiers niveaux de segmentation sont donc nécessaires pour séparer certains groupes de services ou d’ordinateurs, en fonction de leur exposition aux menaces cyber – principalement liée à la connexion à Internet. Dans les plus grandes entreprises, on aura ainsi tendance à imaginer des segmentations internes pour isoler les services exposés à Internet, les ordinateurs du personnel, les services internes, mais aussi les nomades et visiteurs.

En parallèle, sous l’influence de la transformation numérique des entreprises et de l’avènement de l’industrie 4.0, les réseaux industriels ont évolué au fil du temps sous le dogme d’une convergence IT/OT. « Initialement le réseau industriel n’était pas connecté avec le système IT, explique Tarik Zeroual, Global Account Manager chez Stormshield. Désormais, il y a une véritable volonté des sociétés, pour des questions de gouvernance et de business, de collecter automatiquement les informations venant du terrain : les données liées à l’opérationnel, à l’exploitation, à la maintenance ne suffisent plus. Et de son côté, l’industriel souhaite désormais connaître la fréquence d’utilisation de ses équipements, ainsi que toutes les informations liées aux pannes et aux temps d’arrêt de ce même matériel ». Établir une barrière entre le monde de l’IT et de l’OT constitue donc un niveau fondamental de sécurisation, afin d’assurer une cyberprotection des réseaux industriels.

Cette convergence représente un défi de taille pour la plupart des industriels, affirme Vincent Riondet. « La grande majorité de nos réseaux industriels est très mal structurée. Ils ont été installés et mis en place par des automaticiens donc ce n’est pas le cœur de métier : ils n’ont pas pris en compte les problématiques de plan d’adressage IP, de broadcast, de gestion des flux, par exemple. Leur seul objectif était de faire communiquer les équipements entre eux. » Un défi d’autant plus grand que la menace ne vient pas forcément de très loin. Les employés de l'usine et les personnes extérieures utilisent encore souvent des clés USB, que ce soit pour collecter des données sur le poste de supervision ou mettre à jour des automates. Or, il est encore fréquent que celles-ci soient infectées. Une simple connexion pourrait corrompre tout un système d’information. « Cette segmentation permet alors de se prémunir de toutes menaces internes et externes, qu’elles proviennent d’Internet ou des intervenants extérieurs », témoigne Vincent Nicaise, Responsable des partenaires et de l'écosystème industriels chez Stormshield.

La segmentation réseau : plus qu’une recommandation ?

La segmentation réseau est donc la mesure la plus efficace pour contenir les menaces cyber et éviter qu’un malware ne se propage au sein d’une infrastructure informatique ou opérationnelle.

Elle est d’ailleurs une des préconisations phares du standard IEC 62443. Ce standard de la cybersécurité industrielle a élaboré le concept de répartition de « zones » et « conduits » en fonction des niveaux de criticité des équipements dédiés. Une logique de défense en profondeur qui, grâce à l’intégration de pare-feux, détermine de manière stricte et immuable les flux de communication autorisés et non-autorisés entre segments ou blocs prédéterminés. Réparti en blocs, le réseau devient plus difficilement attaquable dans son ensemble par un cyber criminel.

Simplement recommandée par les textes du standard IEC 62443, la segmentation réseau s’avère être un rempart incontournable pour limiter les intrusions et faire face aux cyberattaques. À l’image du port de la ceinture en voiture, cette technique représente un impératif à mettre en place – quel que soit le type de réseau concerné.

Une séparation physique ou virtuelle

Il existe deux méthodes de segmentation : une segmentation physique et une segmentation virtuelle. La segmentation physique consiste à créer des réseaux parallèles afin que ceux-ci soient totalement séparés. Un commutateur (switch) sera installé auprès de chaque catégorie de machine – automate, PC, imprimante, etc. La segmentation virtuelle, quant à elle, propose un même switch matériel pour les différents équipements : connectés à différents ports du commutateur, ces derniers sont séparés virtuellement par des réseaux virtuels (VLAN) simulant des switches distincts, permettant ainsi de segmenter un réseau physique de manière logique. Ils ne peuvent communiquer entre eux, à moins de les lier avec un pare-feu qui les autorise.

« Les deux méthodes ont fait leur preuve en matière de segmentation, l’une n’est pas plus vulnérable que l’autre en matière cyber, si elles sont bien réalisées. La seule différence, à mon sens est en termes de coût. La segmentation physique impose l’achat de nombreux nouveaux matériels. Très peu d’entreprises peuvent se payer ce luxe. La segmentation virtuelle est la plus viable économiquement », précise Tarik Zeroual.

NAT, un mécanisme qui peut s’avérer utile

La mise en place de la segmentation de réseau, qu’elle soit virtuelle ou physique, nécessite, dans certains cas, un changement dans l’organisation des adresses utilisées par les équipements pour communiquer entre eux. En effet, les usines déployaient au début les équipements en fonction du besoin opérationnel sans tenir compte de l’attribution des adresses IP. Le réseau étant « à plat », tous les équipements pouvaient dialoguer sans aucun problème. « Mais avec la segmentation en zones, les équipements ne peuvent alors communiquer qu’avec ceux qui sont dans la même zone, le même sous-réseau. Or, il est impossible de demander à une usine qui a passé une quinzaine d’année à mettre au point ses systèmes industriels de reconfigurer ces équipements un par un, et tester à nouveau que tout fonctionne. Ce serait un gouffre financier pour elle », précise Vincent Riondet.

Aussi pour remédier, à court terme, au problème, il est possible d’avoir recours à la fonction NAT (Network Address Translation) : ce système permet de « transformer » les adresses, faire correspondre des adresses IP à d'autres adresses IP. « Cette fonction consiste à traduire une adresse d’un sous-réseau vers une adresse dans un autre sous-réseau pour assurer l’interconnexion. Elle permet de ne pas toucher aux applicatifs et de ne pas devoir les configurer à nouveau. Le NAT peut s’apparenter à une solution temporaire qui permet donc de faire transiter les informations en attendant la modernisation ou le remplacement des systèmes industriels, continue Vincent Riondet. Nous avons des clients chez qui ce scénario de migration s’étale sur deux ans. Nous avons cependant déjà posé les bases de ces futures reconfigurations, défini nos cibles, notre stratégie de segmentation. Mais derrière, cela prend du temps sur chaque arrêt de maintenance. Le secteur industriel est complexe, nous devons avancer petit à petit. Sans NAT, la majorité des industries ne pourraient sécuriser leurs systèmes. » La traduction (ou translation) d’adresse permet également d’intégrer un sous-système industriel dans l’infrastructure opérationnelle globale sans perdre la certification du constructeur ou du prestataire.

On l’a donc vu : la segmentation du système d’information est une opération complexe, qui demande du temps. Dans l’optique d’une défense en profondeur, il est donc impératif de s’y mettre sans plus attendre !