Le groupe chinois LuoYu à l’origine du malware WinDealer refait parler de lui dans l’actualité récente. Actif depuis 2008, ce groupe cible les entités diplomatiques étrangères opérant sur le sol chinois. Le point sur la menace, avec l’équipe Stormshield Customer Security Lab.

Le contexte du malware WinDealer

L’équipe de recherche en cybersécurité GReAT de la société Kaspersky a récemment publié un article détaillant le mode de fonctionnement du malware WinDealer : securelist.com/windealer-dealing-on-the-side/105946/

En quelques mots, ce malware a été mis au point par un APT chinois du nom de « LuoYu » depuis 2014 et a pour objectif d’espionner certaines conversations de leurs victimes. Il collecte des informations sur les habitants de Chine et les expatriés chinois pour identifier les « dissidents ».

Dans sa dernière évolution, le malware cible encore plus large et s’ouvre à d’autres pays comme la Russie, les États-Unis, l’Australie, l’Allemagne ou le Japon.

Ce logiciel malveillant a la capacité d’interagir avec son exploitant via un mécanisme de communication atypique, impliquant l’interception de requêtes HTTP et DNS. Cela impliquerait la corruption de routeurs et serveurs DNS externes à l’entreprise mais sur le chemin des flux réseau de navigation Internet.

Un principe qui permet à la fois de distribuer le malware en réponse à des logiciels légitimes qui demandent une mise à jour via des canaux HTTP non chiffrés, mais aussi de faire remonter les informations au serveur C2 sans expliciter l’adresse de ce dernier.

Les détails techniques du malware WinDealer

Technique de livraison de la charge malveillante

Dans l’hypothèse de requêtes HTTP interceptées « sur le chemin du flux », le malware peut être distribué via usurpation de réponses à une requête HTTP effectuée par le client qui navigue sur un site totalement légitime et non compromis. Ce mécanisme trompe l’utilisateur pour l’inciter à exécuter la pièce téléchargée

Au niveau de l’interception du trafic, la décision d’envoyer ou non le malware en réponse à une requête légitime se fait en fonction de l’adresse IP de l’émetteur (ce qui permet de cibler les victimes) et d’autres paramètres inconnus.

Le fichier se trouve présenté à l’utilisateur avec une icône empruntée au navigateur Google Chrome. Certaines fois, le malware emprunte un nom qui rappelle les programmes officiels constituant Microsoft Windows : RuntimeBroker.exe

Le point innovant du malware est sans contestation sa communication avec son serveur de contrôle.

Communication avec le serveur de contrôle

La communication entre le malware et le serveur de contrôle repose principalement sur l’implantation, sur le chemin des flux réseau, d’un agent capable d’intercepter les requêtes DNS.

En effet, le malware dispose d’un mécanisme ingénieux permettant de communiquer avec son C2 sans jamais exposer la moindre adresse IP.

Il n’y a pas de magie. Pour envoyer des informations à son C2, le malware initie des communications réseau à destination d’adresses IP aléatoires ou à destination de noms de domaines inexistants :

- 62.0.0/15 (AS4134, CHINANET XIZANG PROVINCE NETWORK)

- 120.0.0/14 (AS4134, CHINANET GUIZHOU PROVINCE NETWORK)

- www.microsoftcom (notez l’absence de TLD)

Évidemment, le serveur C2 ne se trouve pas directement derrière toutes ces adresses IP. De même, le nom de domaine est invalide pour un serveur DNS non corrompu. La difficulté est alors d’arriver à joindre le serveur C2 à partir de ces mauvaises adresses.

Cependant, en fonction des propriétés et contenus des paquets réseau émis vers ces destinations, l’agent sur le chemin du flux peut les identifier et les rediriger le véritable serveur de contrôle.

De cette manière, il est possible de communiquer avec le C2 sans jamais exposer aux victimes l’adresse du serveur. Les actuels services légitimes hébergés derrière ces destinations restent toujours fonctionnels et disponibles pour le reste du monde. De plus, aucune corruption desdits services n’est requise du point de vue de l’attaquant.

Analyse comportementale face à SES Evolution

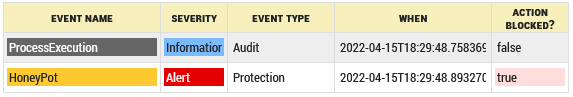

Plusieurs samples de ce malware ont été récupérés et soumis à SES Evolution 2.2.2 en utilisant leur nom tels qu’ils ont été rencontrés dans la nature. Sur les 10 souches testées, une a rencontré un plantage (interception par WerFault.exe) et 9 ont été bloquées par la détection de menace « Execution Flow Hijack » :

Figure 1 : log de blocage produit par SES Evolution

Ce cas se manifeste lorsque des programmes essayent d’exécuter des traitements complexes nécessitant des appels système mais depuis des portions de shellcode.

Dans le détail, les échantillons de WinDealer en notre possession ont été bloqués alors qu’ils appelaient discrètement la fonction « GetProcAddress » (qui a pour rôle de retourner l’adresse mémoire d’une fonction à partir d’un nom fourni en entrée, « LoadLibraryA » et « HeapAlloc » dans le cas des samples étudiés). Cette action complémentaire est une nécessité au bon déroulement des shellcodes puisqu’ils ne bénéficient pas de ce travail préparatoire réalisé automatiquement par le PE-Loader de Windows sur les fichiers EXE et DLL normaux.

Le blocage est produit immédiatement après le démarrage du malware puisque ce dernier commence par cette tentative d’évasion de défense.

Les moyens de protection fournis par Stormshield

Stormshield Network Security

Une signature IPS spécifique permettant de détecter la communication du malware avec son C2 a été publiée. Elle porte l’intitulé suivant :

- udp:client:port.15 – Activité du malware WinDealer

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

Stormshield Endpoint Security Evolution

Comme précisé précédemment, SES Evolution est capable de détecter et bloquer le malware WinDealer lors de son exécution grâce à la protection contre la menace « Execution Flow Hijack ».

Cette protection existant depuis SES Evolution 2.0 (été 2020), toutes les versions du produit équipées des politiques de sécurité (toutes versions) fournies avec le produit répondent déjà à la menace. Le processus du malware est tué avant d’avoir pu entamer la moindre action malveillante.

Aucune action n’est nécessaire si les politiques Stormshield sont en application.

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

Stormshield Endpoint Security 7.2

Le produit SES 7.2 est capable de détecter et bloquer le malware WinDealer lors de son exécution grâce à la protection HoneyPot (HPP). Avec cette protection, le processus du malware est tué avant d’avoir pu entamer la moindre action malveillante.

Il est donc nécessaire d’activer cette protection si ce n’est pas déjà le cas.

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

IOC / Infos utiles

Références des échantillons étudiés pour cette analyse.

SHA-256 :

- db034aeb3c72b75d955c02458ba2991c99033ada444ebed4e2a1ed4c9326c400

- 25cbfb26265889754ccc5598bf5f21885e50792ca0686e3ff3029b7dc4452f4d

- 1e9fc7f32bd5522dd0222932eb9f1d8bd0a2e132c7b46cfcc622ad97831e6128

- ea4561607c00687ea82b3365de26959f1adb98b6a9ba64fa6d47a6c19f22daa4

- ecd001aeb6bcbafb3e2fda74d76eea3c0ddad4e6e7ff1f43cd7709d4b4580261

- 318c431c56252f9421c755c281db7bd99dc1efa28c44a8d6db4708289725c318

- 28df5c75a2f78120ff96d4a72a3c23cee97c9b46c96410cf591af38cb4aed0fa

- 4a9b37ca2f90bfa90b0b8db8cc80fe01d154ba88e3bc25b00a7f8ff6c509a76f

- 08530e8280a93b8a1d51c20647e6be73795ef161e3b16e22e5e23d88ead4e226

- b9f526eea625eec1ddab25a0fc9bd847f37c9189750499c446471b7a52204d5a