L’été s’annonce chaud pour les machines Windows, puisqu’un chercheur en cybersécurité a découvert une nouvelle vulnérabilité sur les versions Windows 11 et Windows 10. Le point sur une vulnérabilité Microsoft critique.

Le contexte de la vulnérabilité HiveNightmare

Le 19 juillet dernier, un chercheur en cybersécurité a constaté que sur Windows 11, certains fichiers sensibles utilisés pour stocker les informations de sécurité de Windows, disposaient de droits d’accès trop permissifs. En approfondissant, il s’est rendu compte que certaines versions de Windows 10 étaient également impactées.

Parmi les informations récupérables, figurent les groupes et comptes locaux accompagnés du condensat de leur mot de passe et des clés de chiffrements utilisées pour assurer la sécurité du système.

Cette vulnérabilité a été officiellement reconnue par Microsoft, sous la CVE 2021-36934 et porte le nom de HiveNightmare, dans la continuité de la vulnérabilité PrintNightmare.

Les impacts de la vulnérabilité HiveNightmare

En possession de ces fichiers, un attaquant peut tenter de « casser » les mots de passe des comptes locaux par Reverse Hash NTML. Bien que l’opération soit normalement longue, il reste théoriquement possible de trouver le mot de passe d’un compte plus privilégié et de s’en servir pour ouvrir une session.

Les comptes protégés par mots de passes « simples » et très communément utilisés sont particulièrement vulnérables à cette technique.

Les détails techniques de la vulnérabilité HiveNightmare

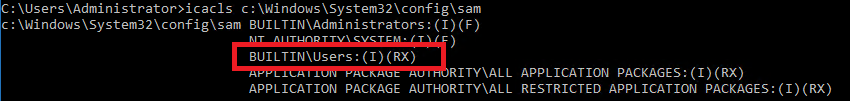

Cette vulnérabilité Microsoft est un défaut sur les permissions des fichiers puisque des ACL explicites sont paramétrées et exposent les fichiers en lecture à n’importe quel utilisateur local. Ces fichiers sont sensibles car utilisés pour stocker les informations de sécurité de Windows. Nous parlons ici des ruches registre SAM et SECURITY.

Stockés dans « C:\Windows\System32\config\ », sur les systèmes vulnérables, ces fichiers disposent de permissions qui permettent leur lecture à n’importe quel utilisateur :

Par chance, ces fichiers sont utilisés en accès exclusif par le système. Même si leurs ACLs ne bloquaient pas la lecture à n’importe quel utilisateur local, les tentatives d’accès se verraient rejetées pour des raisons de verrou d’accès exclusif.

En revanche, si les Shadow Copies (ou points de restauration) sont activées, ces fichiers sont copiés automatiquement par le système et en l’état (en conservant les ACLs) dans les volumes de sauvegarde prévus à cet effet. Et c’est précisément dans cet emplacement que la vulnérabilité cible car aucun verrou ne vient faire office de second rempart.

Le scénario de l’attaquant est donc très simple : énumérer les Shadow Copies puis copier les fichiers SAM et SECURITY pour ensuite les analyser via des outils spécialisés. Bien que le chemin ne soit pas des plus communs, la copie des fichiers est des plus traditionnelles.

Les moyens de protection fournis par Stormshield face à la vulnérabilité HiveNightmare

Protection avec Stormshield Endpoint Security

Indice de confiance de la protection proposée par Stormshield

Indice de confiance de l’absence de faux positif

Étant pleinement intégré à Windows, la solution SES permet d’apporter une réponse fiable et efficace au problème. Les solutions Stormshield Endpoint Security 7.2 et Stormshield Endpoint Security Evolution permettent de bloquer l’exploitation de cette vulnérabilité grâce à un ensemble de règles dédiées, fournies sur l’espace MyStormshield.

Ces jeux de règles comprennent, pour les deux versions, un durcissement des ACLs fichiers sur SAM et SECURITY situés dans les volumes de Shadow Copies. L’usage de ces jeux de règles est conseillé jusqu’à l’application d’un patch par Microsoft venant corriger la vulnérabilité HiveNightmare.

Protection avec Stormshield Network Security

La solution SNS n’est pas conçue pour traiter ce type de vulnérabilité/menace.

Recommandations face à la vulnérabilité HiveNightmare

Dans sa page msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934, Microsoft propose une méthode manuelle pour éliminer la vulnérabilité. Il existe toutefois un impact à cela : la possible perte d’informations qui n’étaient présentes que dans les points de restauration et surtout la perte de points de restauration qui peuvent se montrer certaines fois indispensables.

Ces recommandations ne sont plus nécessaires si la protection est importée dans SES.

Indice de confiance de la protection proposée par Stormshield

Indice de confiance de la protection proposée par Stormshield