Un nouveau groupe de cyber-criminels, Black Basta, fait parler de lui en cette fin avril, en ayant impacté déjà plus de 12 entreprises, dont certaines sur le sol français. Le groupe est très jeune, puisque leur première cible identifiée ne date que de la première moitié d’avril. Mais au vu de leur palmarès, il est très fort probable que ce soit un groupe établi qui aurait décidé de changer de nom. Le point sur le ransomware black basta, avec l’équipe Stormshield Customer Security Lab.

Le contexte de l’attaque Black Basta

Le 20 avril, la société d’administration de biens immobiliers Oralia annonçait avoir subi une attaque paralysant son parc informatique. Très rapidement, le piratage est revendiqué via un site vitrine sur le darkweb, appartenant à un nouveau groupe de cyber-criminels : Black Basta.

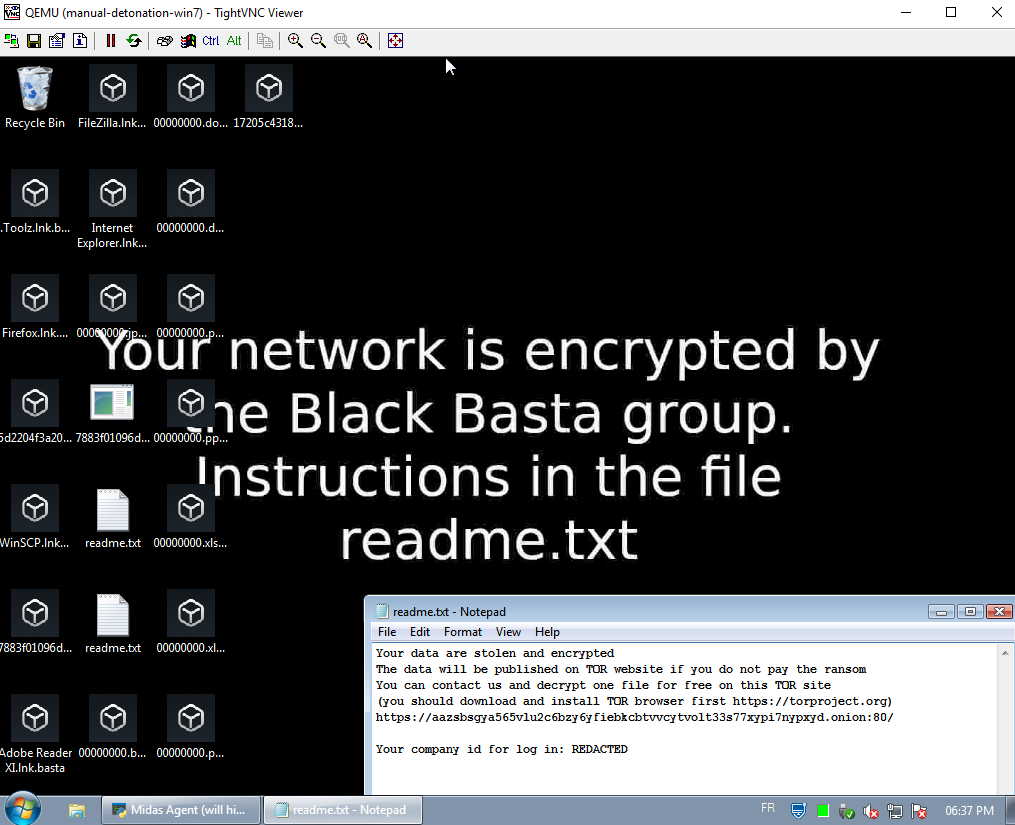

Si le vecteur de déploiement est encore indéterminé, le ransomware utilisé est relativement classique : après avoir détourné un service légitime de Windows pour s’exécuter en mode sans échec, il exfiltre les données du poste et les chiffre. Il s’assure aussi de supprimer toutes les sauvegardes entrainant la perte des données des machines impactées (serveur ou poste de travail).

Les détails techniques du ransomware Black Basta

À ce jour, trois variantes de ce ransomware black basta sont connues :

- 17205c43189c22dfcb278f5cc45c2562f622b0b6280dcd43cc1d3c274095eb90

- 7883f01096db9bcf090c2317749b6873036c27ba92451b212b8645770e1f0b8a

- 5d2204f3a20e163120f52a2e3595db19890050b2faa96c6cba6b094b0a52b0aa

Une inspection montre qu’il n’y a pas de signature associée à ces fichiers. Fait intéressant : un des trois fichiers semble être un prototype des deux seconds, avec une note de rançon différente et chiffrant directement les fichiers sans essayer de détruire les backups du poste. Il permet même l’affichage de logs de débug pour voir le déroulé de l’exécution du binaire - fait très rare habituellement qui confirmerait l’hypothèse d’un binaire d’essai.

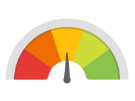

Illustration 1 : affichage en console du chiffrement des fichiers

Le malware n’a pas été retouché post compilation, pour rendre son analyse difficile. En ce sens, il n’est pas compacté (packé) et les chaînes de caractères apparaissent en clair. Comparé aux deux autres samples, il diffère en plusieurs points :

- La manière de chiffrer est différente : il n’y a pas de redémarrage ;

- La note de ransomware black basta est différente et bien plus longue ;

- L’affichage à l’écran est différent : aucune image n’est utilisée.

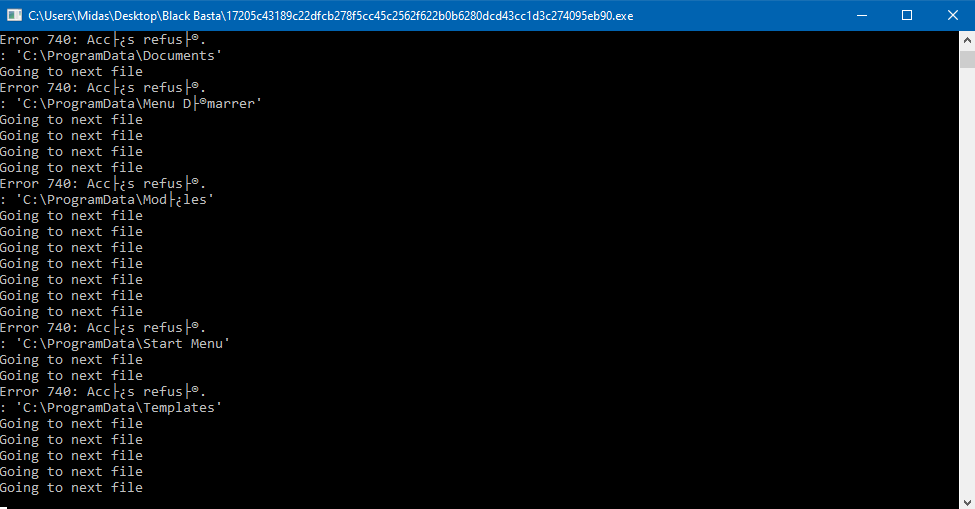

La note de rançon explicite le ransomware chiffré comme étant « no_name_ransomware ».

Illustration 2 : note de rançon quand le prototype chiffre le poste

En matière de fonctionnement, lorsque le malware débute son exécution, il chiffre les ressources du poste en plus de déposer la note.

Les différences avec le prototype s’arrêtent là, car contrairement au premier malware, les deux suivants sont bien plus aboutis. Leurs objectifs sont multiples : contourner les protections du poste, supprimer les backups et de chiffrer le poste. Ces deux samples sont traités en même temps car, bien qu’ils aient un hash différent, ils réalisent sensiblement les mêmes actions.

La souche Black Basta réalise les actions suivantes :

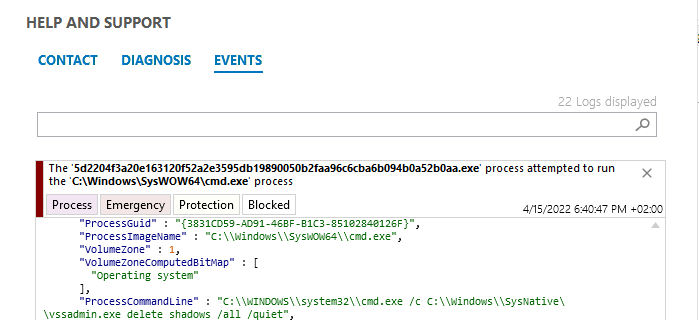

- Suppression des backup (Shadow copies) via la commande cmd /c vssadmin.exe delete shadows /all /quiet

- Inscription dans le gestionnaire de démarrage Windows pour démarrer en mode sans échec avec prise en charge du réseau bcdedit /set safeboot network

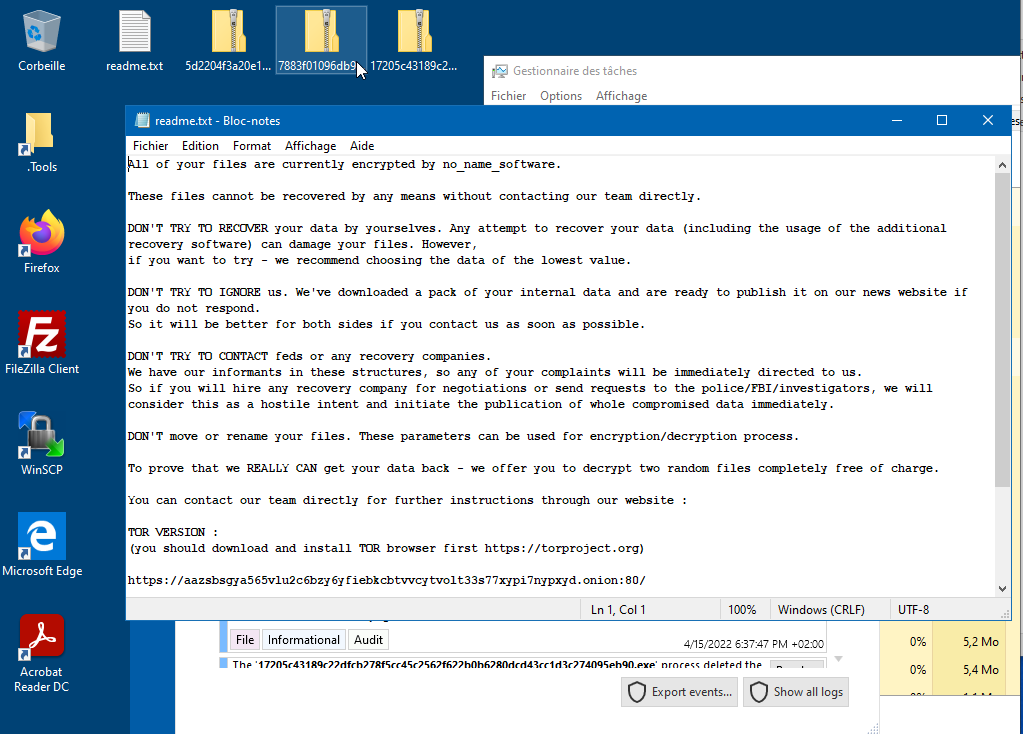

- Expropriation d’un service Windows démarré en mode sans échec

Illustration 3 : le service de Fax de Windows est redirigé pour démarrer le malware au démarrage du poste

- Redémarrage du poste pour le faire passer en mode sans échec shutdown -r -f -t 0

- Exécution de la charge en mode sans échec

- Exfiltration des fichiers

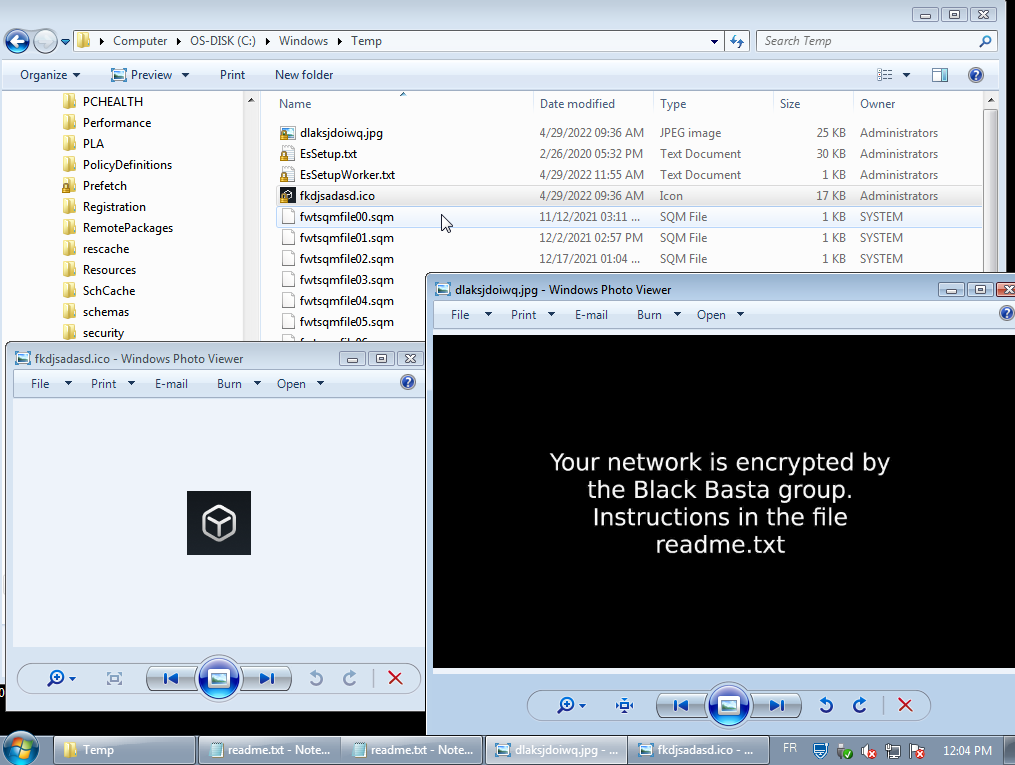

- Chiffrement des fichiers, l’algorithme est ChaCha20 avec une extension en ‘.basta’

- Dépôt de la note de rançon

- Changement du fond d’écran du poste.

Il est intéressant de noter que malgré le hijacking d’un service démarré automatiquement, la charge ne se redémarrera pas et ne chiffrera pas de nouveau les fichiers car le service de fax est désactivé.

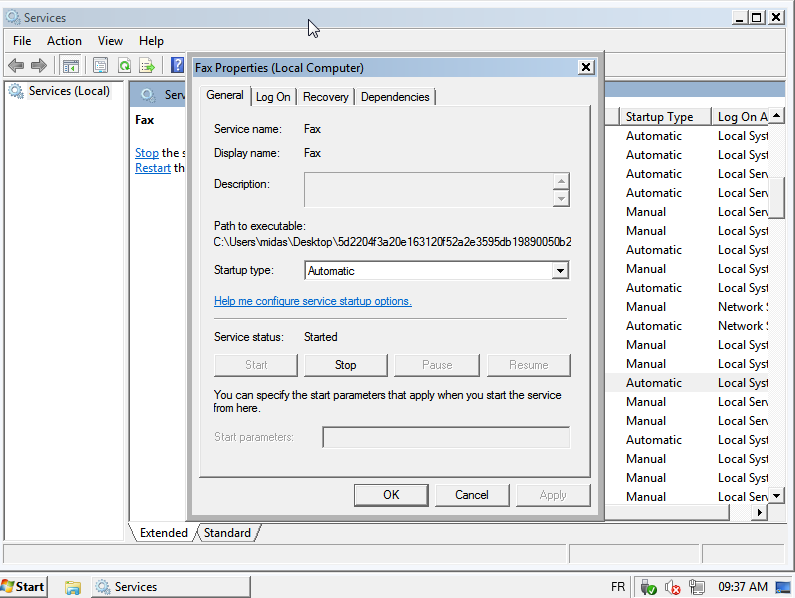

Illustration 4 : le poste est chiffré et inutilisable

Les systèmes ciblés par le ransomware black basta

Ce malware s’attaque aux systèmes Windows XP, Vista, Seven, 10 et 11, à la fois 32 bits et 64 bits, quel que soit le langage du système.

Les autres informations du ransomware black basta

Droits administrateurs

Ce malware nécessite absolument des droits administrateurs afin de pouvoir déposer le driver et le charger. Cela n’est pas un problème pour les cyber-criminels, puisque dans le vecteur d’attaque constaté, le déploiement du malware était fait au travers d’une compromission initiale du parc.

Délai d’exécution

Le malware effectue ses actions malveillantes très peu de temps après avoir démarré. Ainsi, dès que son activité CPU tombe à 0%, le système est déjà corrompu. Les fichiers systèmes de Windows sont préservés pour que le système continue de fonctionner. À noter que le malware se termine après avoir chiffré le reste du système.

Redémarrage

Le malware demande un redémarrage immédiat en mode sans échec de la machine après s’être approprié un service Windows.

Divers

- Il est demandé au service VSS de supprimer tous les backups du poste.

- Le malware associe les fichiers d’extension ‘.basta’ avec une icône qu’il applique via des modifications registres

- Le malware change le fond d’écran du poste avec une image qu’il applique via des modifications registres

Illustration 5 : les ressources déposées par le malware

Les moyens de protection fournis par Stormshield face au ransomware Black Basta

Protection avec Stormshield Network Security

La solution Breach Fighter, sandboxing SaaS complémentaire de la solution SNS, détecte tous les ransomware de type Black Basta.

Lors du passage d’un fichier sur le flux concerné, SNS va réaliser un hash de celui-ci et contrôler son innocuité auprès de Breach Fighter (en cas de fichier inconnu, il sera envoyé sur notre environnement de détonation Cloud). Il sera par conséquent immédiatement bloqué.

Pour que cette détection soit efficace, il faut :

- avoir la license Premium Security Pack et l’option Breach Fighter ;

- activer le sandboxing sur l’ensemble des flux transportant des fichiers (SMTP, HTTP, FTP).

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

Protection avec Stormshield Endpoint Security Evolution

Le jeu de règle de protection anti-ransomware présent par défaut dans une installation de SES permet de de bloquer ces souches de malware.

Concrètement, le binaire prototype est bloqué par l’heuristique anti-ransomware. La « vraie » souche Black Basta est bloquée par la protection contre la suppression des backups de postes (shadow copies) avant même qu’un seul fichier ne soit chiffré.

Illustration 6 : illustration de la règle de blocage

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

IOC / Infos utiles du ransomware Black Basta

Sha256 :

- 5d2204f3a20e163120f52a2e3595db19890050b2faa96c6cba6b094b0a52b0aa

- 7883f01096db9bcf090c2317749b6873036c27ba92451b212b8645770e1f0b8a

- e64a1150535a823aa2d2c4c92ab8a3804703aae7126500fd000a4447233b65fb

Portail Breach Fighter :