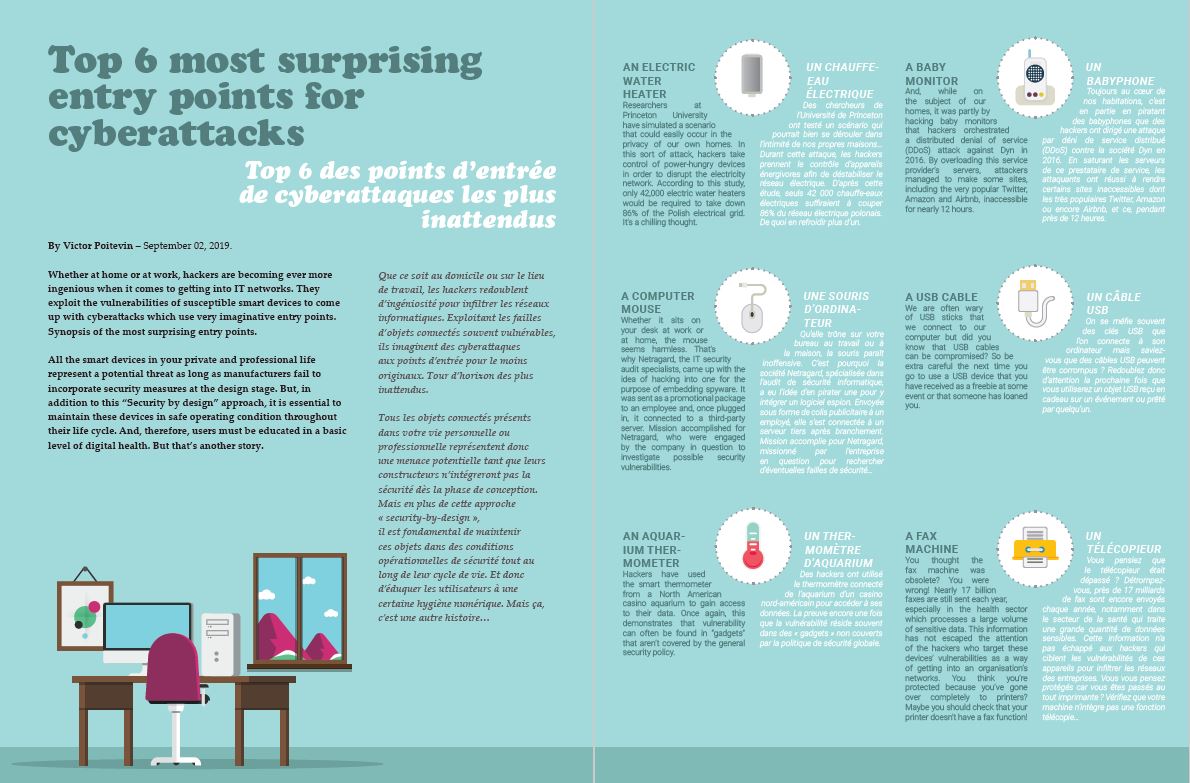

Top 6 des points d’entrée de cyberattaques les plus inattendus

Que ce soit au domicile ou sur le lieu de travail, les hackers redoublent d’ingéniosité pour infiltrer les réseaux informatiques. Exploitant les failles d’objets connectés souvent vulnérables, ils imaginent des cyberattaques aux points d’entrée pour le moins originaux. Tour d’horizon en infographie des plus inattendus.