« L’industriel n’aime pas les corps étrangers », affirme Thierry Hernandez, chargé de comptes industriels chez Stormshield. Pourtant, la sécurisation des infrastructures de production est un enjeu fondamental et les solutions cyber sont au point. L’industrie est-elle prête ?

L’OT – pour Operation Technology ou technologie opérationnelle – est partout. Et surtout dans les usines, où la production est de plus en plus automatisée. « Le lien entre IT et OT existe déjà depuis des décennies, souligne Thierry Hernandez, chargé de comptes industriels chez Stormshield. Seulement, avec l’industrie 4.0, il y a beaucoup plus de flux ». Des flux et les risques cyber qui vont avec. Mais de quels risques est-il question ? Avec quelles protections ? Quelles stratégies mettre en œuvre à court, moyen et long terme ? Éléments de réponse.

Des risques cyber protéiformes pour l’industrie

Malgré l’importance fondamentale des flux de données dans les réseaux OT, certains industriels peinent à traiter les problématiques qui y sont liées. Loin des attaques malveillantes, leurs priorités quotidiennes sont d’assurer la sécurité de leurs équipes de terrain, qui cohabitent avec des machines lourdes et potentiellement dangereuses, et la continuité des chaînes de production.

Il faut garder en tête que les risques peuvent être la conséquence de négligences et ne pas se concentrer que sur les d’attaques malveillantes directes. Comme il y a beaucoup d’intervenants dans une usine, chaque passage ou intervention constitue une porte d’entrée potentielle supplémentaire

Thierry Hernandez, chargé de comptes industriels Stormshield

Côté menaces cyber dans l’OT, « il faut garder en tête que les risques peuvent être la conséquence de négligences et ne pas se concentrer que sur les attaques malveillantes directes, estime Thierry Hernandez. Comme il y a beaucoup d’intervenants dans une usine, chaque passage ou intervention constitue une porte d’entrée potentielle supplémentaire. » Des opérations de routine industrielle comme la télémaintenance et les campagnes de mises à jour se transforment alors en potentielles vulnérabilités. Par exemple, pour s’assurer que la télémaintenance ne devienne pas un vecteur de menace, il convient par exemple de s’assurer que les opérateurs n’aient accès qu’aux machines nécessaires. L’authentification des utilisateurs et les privilèges associés deviennent alors des points essentiels à maitriser.

Un autre vecteur de risques cyber majeur ? Les clés USB, comme le précise une étude menée par Honeywell : en 2021, 37% des menaces ont été conçues spécifiquement pour utiliser des supports amovibles. Pourtant, c’est un véritable paradoxe dans l’industrie tant il est difficile de s’en passer : les intervenants sont souvent des prestataires externes qui n’ont pas accès au réseau et les supports USB deviennent alors indispensables pour les intégrateurs. « On préfère prendre le risque d’utiliser des clés USB, plutôt que de prendre le risque de voir une production bloquée », précise Thierry Hernandez. Pour sécuriser au mieux le recours à ces outils, il convient de les contrôler en amont, généralement à grand renfort de stations blanches.

Enfin, les attaques sciemment malveillantes (APT dans le jargon, pour Advanced Persistent Threat), sont plus rares. Mais elles existent et peinent à être prises en considération par les industriels. Vincent Nicaise, Responsable des partenaires et de l'écosystème industriels chez Stormshield, l’explique par une prise de conscience de la vulnérabilité de ces réseaux plus tardive. « La cybersécurité dans l’IT existe depuis l’arrivée d’Internet. Pour les réseaux OT, ça fait à peine une dizaine d’années qu’on s’en inquiète, résume-t-il. Depuis 2010, on a assisté à quelques grandes attaques, qui ont impacté des sites industriels mais aussi des infrastructures critiques, des sites d’enrichissement d’uranium ou encore des postes électriques. Parfois même, sans que ceux-ci ne soient connectés à Internet. La prise de conscience du danger pour les systèmes industriels n'a eu lieu qu'a posteriori. Et la maturité des acteurs et décideurs du domaine ont, depuis, bien évolué. »

Qu’elles soient le fait de négligence ou d’attaques malveillantes, le même rapport d’Honeywell souligne que 79% des menaces sont susceptibles d’avoir un impact critique sur les systèmes de technologie opérationnelle. D’où l’urgence de protéger ces systèmes critiques.

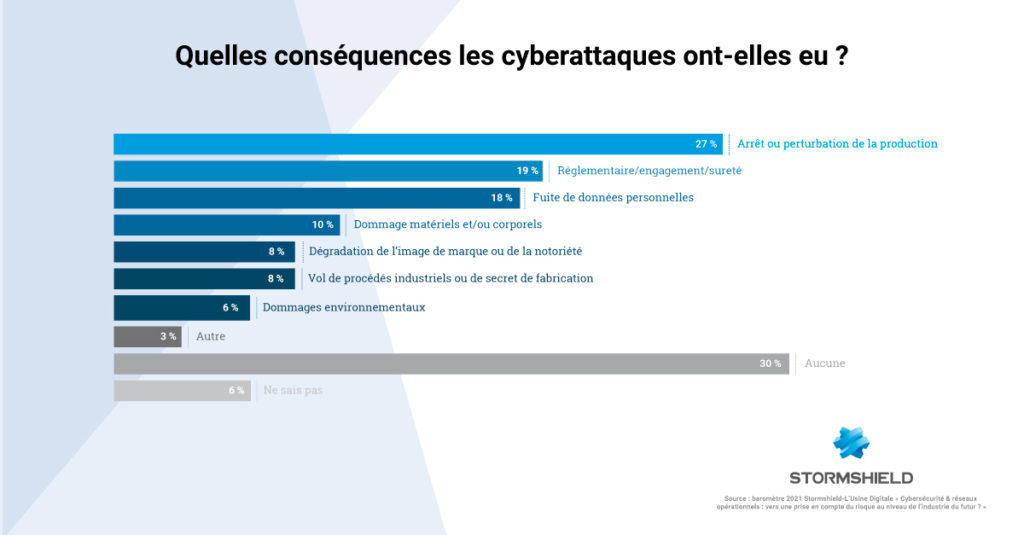

Dataviz issue du baromètre 2021 Stormshield x L'Usine Digitale sur la cybersécurité et les réseaux opérationnels

L’approche particulière de la cybersécurité industrielle

Et pour protéger ces réseaux OT, il est impossible de copier-coller les mêmes solutions et techniques que dans l’IT. Car en matière de cybersécurité, les approches IT et OT diffèrent.

Sur certaines chaînes de production installées il y a 20 ans, la cybersécurité n’existait évidemment pas

Vincent Nicaise, Responsable des partenaires et de l'écosystème industriels Stormshield

D’abord, alors que l’informatique côté IT est souple et réactive, l’informatique industrielle se fonde sur des temps beaucoup plus longs. Ainsi, un parc informatique IT sera changé environ tous les cinq ans, précise Vincent Nicaise, tandis que la technologie opérationnelle peut durer jusqu’à 40 ans. « Sur certaines chaînes de production installées il y a 20 ans, la cybersécurité n’existait évidemment pas. Et on ne retrouvait pas dans les cahiers des charges d’ouvrages une ligne sur le sujet à plusieurs millions d’euros », souligne-t-il. Une différence de temporalité qui s’applique aussi bien sur le hardware que sur le software. Le système d’information sera ainsi mis à jour régulièrement pour utiliser le dernier système d’exploitation disponible. De l’autre côté, il ne sera pas toujours souhaitable de mettre les logiciels de technologie d’opération à jour puisque le hardware ne sera pas forcément adapté aux nouvelles versions de softwares. Si le Maintien en condition de sécurité (MCS) et le Maintien en condition opérationnelle (MCO) sont compatibles dans l’IT, ce n’est pas le cas dans le cas de l’OT : « le MCS peut porter atteinte au MCO », résume Thierry Hernandez.

L’environnement est également une différence majeure dans les approches, car celui de l’OT est moins maîtrisé. Dans la localisation d’abord : les actifs IT sont généralement situés dans des endroits comme des locaux ou des salles serveurs où le contrôle d’accès est aisé. Les actifs OT peuvent eux se trouver dans des environnements moins contrôlables comme dans une armoire de rue ou au cœur d’un château d’eau en pleine nature. D’autre part, ces technologies subissent des conditions souvent inconfortables : poussière, humidité, températures extrêmes, vibrations, etc. « Un firewall classique ne peut pas fonctionner à -40 degrés : il faut des équipements durcis », explique ainsi Vincent Nicaise. L’installation des technologies de cybersécurité est donc une première difficulté, alors que le contrôle d’accès pour de la maintenance physique en est une autre…

Enfin, les priorités de cybersécurité diffèrent. Vincent Nicaise schématise cela par deux pyramides. La première, celle de l’IT, présente au sommet la confidentialité – par ces réseaux transitent de nombreuses données sensibles qu’il convient de protéger. Ensuite, l’intégrité : s’assurer que l’information reçue est la même que l’information envoyée. Enfin, la disponibilité : s’assurer de la continuité du service. Pour l’OT, les priorités sont inversées, démontre-t-il. La disponibilité est la valeur cardinale : il est impossible d’arrêter une ligne de production dans certains cas. « Pour pouvoir disposer de l’électricité dans nos maisons par exemple, il faut que le transport d’énergie soit assuré en 24/7, illustre l’expert. De la même manière, une station de potabilisation doit être en mesure d’offrir de l’eau à la population, sans coupure du service. » L’intégrité arrive ensuite dans l’ordre des priorités, car il vaut veiller à ce que les valeurs de la commande ne soient pas altérées. « En 2021, une station de traitement des eaux en Floride a été victime d’une cyberattaque, qui cherchait à faire augmenter la concentration d’hydroxyde de sodium. L’acte malveillant a été identifié rapidement, mais les potentielles conséquences catastrophiques sont aisément imaginables… » Et la confidentialité arrive en queue de peloton pour les technologies opérationnelles. La raison ? « Bien souvent, les données ne sont pas confidentielles », précise Vincent Nicaise.

Et une fois l’approche assimilée, comment mettre en place un chantier de cybersécurité industrielle ?

La mise en place de la cybersécurité industrielle

Si les risques liés à une attaque peuvent provoquer une certaine forme de panique, rien ne sert d’être alarmiste, s’accordent les deux spécialistes. « Il faut qu’il y ait une prise de conscience pour pouvoir organiser sa cybersécurité. On peut commencer par les points vraiment critiques et dérouler au fil de l’eau », préconise Vincent Nicaise. Pour ce faire, les experts en cybersécurité réalisent une analyse des risques. Comme dans le cas de l’IT, elle consiste à identifier les risques, leurs criticités et leurs probabilités, pour décider d’où agir. « Par exemple, on peut avoir des objets connectés dépourvus de sécurité mais qui ne sont pas en capacité de causer de gros dommages. Est-ce une priorité ? », interroge Vincent Nicaise.

La mise en place de firewalls compatibles pour contrôler les flux opérationnels est souvent recommandée, ainsi que la protection des postes de travail, afin de repérer les actions anormales et de les bloquer. Des mécanismes simples peuvent alors être déployés, comme la mise en place de segmentation réseau, de DMZ (demilitarized zone) pour les zones IT/OT ou encore de cloisonnement. Et pour aller plus loin, les intégrateurs peuvent analyser les flux entre les équipements pour définir s’ils sont légitimes à communiquer entre eux. Mais l’ajout de solutions – firewall, supervision des automates, postes réseaux – peut entraîner une perte de visibilité temporaire qui rend les industriels frileux. « Il faut rassurer les industriels, pose Thierry Hernandez. Nos produits sont pensés pour l’industrie et sont non-intrusifs », c’est-à-dire conçus pour ne pas être un obstacle dans les activités quotidiennes de production.

En définitive, c’est la perception de la cybersécurité des moyens de production qu’il faut faire évoluer. Certaines entreprises ont pris conscience des enjeux de la protection de leur OT, parfois guidées par les directives étatiques. C’est le cas notamment des Opérateurs d’importance vitale en France comme les transports, l’énergie, l’eau ou les sites Seveso, qui présentent des risques d’accidents majeurs. Mais dans le secteur manufacturier, le sujet reste encore marginal. « Dans la vision de l’industriel, le gain immédiat n’est pas clair, indique Thierry Hernandez. Il privilégiera les outils qui améliorent la production. Mais s’il prend conscience que sa production peut tomber en cas d’attaque, alors il sera convaincu d’un retour sur investissement. » En matière de cybersécurité industrielle comme ailleurs, prévenir vaut toujours mieux que guérir.