Quantum System One chez IBM, Quantum AI chez Google, Azure Quantum chez Microsoft, Qian Shi chez Baidu… Depuis la fin des années 2010, l’informatique quantique prend de plus en plus de place, que ce soit en matière de protection comme de menaces sur la sécurité informatique. Car à terme, cette révolution informatique pourrait en effet fragiliser considérablement les systèmes de sécurité basés sur le chiffrement – autant dire, presque tous... La menace quantique, un nouveau défi pour la cybersécurité. À condition de bien saisir le phénomène et d’éviter les idées reçues.

Avant-propos : pour conserver la lisibilité de ce papier, nous ne détaillerons pas ici les nuances de qubits (stables, noisy, annealing et les autres…). Il en va également de la santé mentale de nos lecteurs.

Les promesses de la puissance de calcul quantique

De l’informatique traditionnelle à l’ordinateur quantique

Si l’informatique quantique fascine, il s’agit également d’un sujet extrêmement compliqué à appréhender. Et derrière le vernis, se cachent en fait beaucoup d’incertitudes – résumées avec la célèbre citation attribuée au physicien Richard Feynman : « Je pense que je peux dire sans me tromper que personne ne comprend la mécanique quantique ». Un paradigme à garder en tête tout au long de la lecture de ce papier. « Quand il est question du quantique, il ne faut pas tenter de le comprendre par intuition, complète Yvan Vanhullebus, Technical Leader chez Stormshield. Car notre intuition est basée sur nos expériences passées et n’est pas du tout entrainée au quantique. À tel point qu’il semble plus facile aujourd’hui d’expliquer ce que n’est PAS le quantique... »

Quand il est question du quantique, il ne faut pas tenter de le comprendre par intuition. Car notre intuition est basée sur nos expériences passées et n’est pas du tout entrainée au quantique. À tel point qu’il semble plus facile aujourd’hui d’expliquer ce que n’est PAS le quantique...

Yvan Vanhullebus, Technical Leader chez Stormshield

Un sujet compliqué et qui passionne notamment le monde de la cybersécurité, tant l’informatique quantique pourrait révolutionner l’informatique telle que nous la connaissons actuellement. Comment ? Grâce au « saut quantique », c’est-à-dire la possibilité de bénéficier d’une puissance de calcul optimisée et de pouvoir ainsi réaliser des opérations mathématiques complexes, impossibles jusqu’alors. Comme l’explique Yvan Vanhullebus : « l'ordinateur quantique utilise les propriétés de la matière à une échelle infiniment petite afin d’obtenir en quelques minutes certains calculs qui prendraient au moins plusieurs milliers d’années avec le plus performant des ordinateurs actuels ».

L’informatique quantique est intimement liée à celle d’une nouvelle unité : le bit quantique ou « qubit ». Une unité qui, telle qu’expliquée dans la plupart des articles, peut prendre deux valeurs (notées 0 ou 1) mais qui peut également avoir les deux valeurs en même temps, ce qui permettrait de calculer toutes les valeurs simultanément. « Mais en réalité, ça ne marche pas comme ça : on est plus proche de la réalité du quantique en parlant de probabilités », comme le précise Yvan Vanhullebus, qui renvoie à une… bande dessinée comme document de référence sur le sujet : le cartoon « The Talk » de Scott Aaronson et Zach Weinersmith.

Légende : bulle issue du cartoon « The Talk » de Scott Aaronson et Zach Weinersmith, paru en décembre 2016

Les applications souhaitées de l’informatique quantique

De nombreux acteurs se sont lancés dans une véritable course technologique pour atteindre la suprématie quantique. Mais c’est quoi la suprématie quantique ? Il s’agit du moment où un calcul quantique sur un problème donné sera plus rapide que son équivalent informatique. Si certains acteurs expliquent régulièrement avoir atteint cette suprématie quantique, la bascule vers la véritable ère de l’informatique quantique se faire encore attendre. Dans cette course au supercalculateur, les annonces se sont donc multipliées de la part d’acteurs privés, à l’instar de Google, IBM, Baidu ou encore la société française Quandela qui ont chacun abondamment relayé leurs avancées (plus ou moins expérimentales) en la matière. Alors, qui a atteint la suprématie quantique ? Aucun consensus ne se dégage chez les experts du sujet, notamment tous les qubits ne se valent pas… Les quantités de qubits des différentes annonces peuvent parfois surprendre – car elles ne représentent pas toujours la même chose… Dès 2019, Google annonçait avoir atteint cette suprématie quantique, avant des chercheurs chinois en 2021 – mais dans les deux cas, les résultats ont été contestés. Entre les 54 qubits du processeur Sycamore de Google et les 433 pour le processeur Osprey d’IBM, le concours de qubits est ouvert et bat son plein.

Les acteurs publics ne sont pas en reste dans cette course technologique. Aux États-Unis, la NSA s’intéresse au secteur du quantique depuis des années (en 2014, elle dépensait ses premiers 80 millions de dollars dans un programme intitulé Owning The Net). De son côté, l'Europe prévoit d'investir au moins 4,5 milliards d'euros d'ici à 2027 dans les technologies quantiques. Le gouvernement français a quant à lui débloqué en janvier 2021 une enveloppe d’1,8 milliard d’euros pour les technologies quantiques. « Un budget non négligeable mais inférieur aux investissements chinois et américains, nuance Noël Chazotte, Product Manager chez Stormshield. Quand on sait que les montants évoqués sont de 25 milliards de dollars pour les États-Unis et de 50 milliards pour la Chine, l’Europe ne se situe pas sur la même échelle... »

L'Europe prévoit d'investir au moins 4,5 milliards d'euros d'ici à 2027 dans les technologies quantiques. Le gouvernement français a quant à lui débloqué en janvier 2021 une enveloppe d’1,8 milliard d’euros pour les technologies quantiques.

Car l’enjeu est de taille : il s’agit de maîtriser une technologie présentée comme révolutionnaire. Simuler le fonctionnement de l’univers ou le comportement de la matière au niveau moléculaire, trouver de nouvelles planètes habitables, mieux prédire la météo, créer des médicaments capables de traiter les grandes pathologies comme le cancer ou Alzheimer mais aussi lutter contre la fraude bancaire et globalement améliorer la sécurité des systèmes d’information… les applications sont multiples et concernent de nombreux secteurs industriels. Toutefois, si les promesses de cette industrie ont de quoi impressionner, l’informatique quantique constitue aussi une menace nouvelle pour l’industrie de la cybersécurité.

Les nouvelles menaces introduites par l’informatique quantique

Une menace cyber… étatique ?

Avant de donner du crédit aux informations qui parlent de menace quantique cyber-criminelle, la menace pourrait avant tout prendre une tournure géopolitique. « Très clairement, le premier État qui gagnera la course à la maîtrise de la technologie quantique aura une suprématie sur les autres, explique Arnaud Dufournet, Chief Marketing Officer de TheGreenBow. À l’instar des puissances nucléaires, il y aura des puissances quantiques dans le monde. Aujourd’hui, cela se joue entre la Chine et les États-Unis. Ensuite, pour que des cyber-criminels non étatiques disposent de cette arme, cela demandera encore plus de temps ». L’ordinateur quantique deviendrait alors un nouveau levier pour l’espionnage industriel et étatique, voire la déstabilisation géopolitique ? Il serait tentant de répondre oui, tant cette problématique de sécurité nationale est prise très au sérieux par de nombreux pays. Dans un rare discours public du responsable du MI6, les services secrets britanniques s’inquiètent ainsi de voir certains “rogue states”, des États malveillants, se positionner sur le quantique dans la perspective de conflits futurs.

Très clairement, le premier État qui gagnera la course à la maîtrise de la technologie quantique aura une suprématie sur les autres. À l’instar des puissances nucléaires, il y aura des puissances quantiques dans le monde.

Arnaud Dufournet, Chief Marketing Officer TheGreenBow

Cette menace latente, ou l’utilisation malveillante du quantique, tient à l’attaque des clés de chiffrement asymétrique. Elle conduirait à l’effondrement de tous les systèmes d’information reposant sur le chiffrement et porte même le nom d’« apocalypse quantique », une expression tirée d’un article de la BBC abondamment relayé. De quoi s’agit-il ? Du côté des entreprises, imaginez que la sécurité de vos systèmes d’information ne soit plus assurée du jour au lendemain. Une perspective bien réelle d’après Ilyas Khan de la société Quantinuum et Harri Owen de la société Post Quantum, interviewés par la même BBC. Leurs propos ont été traduits dans un article du média en ligne Korii : « Tout ce que nous faisons aujourd'hui sur Internet, des achats en ligne aux transactions bancaires est chiffré. Mais une fois qu'un ordinateur quantique fonctionnel sera capable de casser ces clés, cela pourrait créer la possibilité de vider des comptes en banque ou des portefeuilles en crypto-actifs, en plus de faire s’effondrer des systèmes de défense nationale ».

Une cyber menace déjà présente

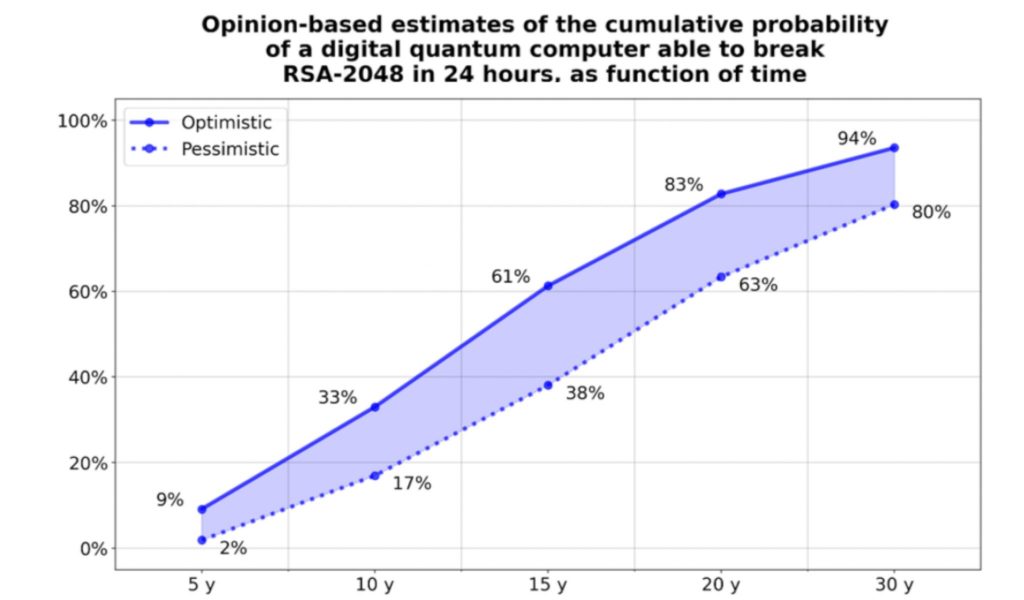

Mais quelle est la nature des nouvelles vulnérabilités provoquées par l’avènement de l’ère quantique ? Elles concernent presque exclusivement la sécurité des infrastructures cryptographiques, potentiellement mise à mal par la puissance de calcul quantique qui pourrait faire céder les systèmes actuels de cryptographie symétrique (AES, ChaCha…) comme asymétrique (RSA, ECC…). « Deux algorithmes peuvent mettre à mal les systèmes de cryptographie : l'algorithme de Grover et l'algorithme de Shor, détaille Yvan Vanhullebus. Le premier algorithme, celui de Grover, permet de rechercher plus rapidement que les autres algorithmes de recherche brute et entraîne une réduction de la résistance des algorithmes de chiffrement symétrique. Mais il ne les casse pas pour autant : là où AES-128, par exemple, deviendrait trop faible en matière de sécurité, AES-256 ou encore ChaCha20 resteraient assez solides. Le second algorithme, celui de Shor, permet entre autres de factoriser rapidement de grands nombres entiers. De quoi casser n’importe quelle clé RSA ainsi que celles des courbes elliptiques. Et c’est là la vraie menace pour la cryptographie asymétrique : le jour où une puissance quantique pourra y faire appel, ces algorithmes de protection asymétrique deviendront complètement obsolètes… » Sera-t-il alors possible le fait de casser une clé RSA-2048 en moins de 24 heures ? Telle était la question posée dans le « Quantum Threat Timeline Report » en 2021, avec une projection sur les 30 prochaines années. Entre une projection à 5 ans et une à 30 ans, même les visions pessimistes passent de 2% à… 80%. Fin décembre 2022, une équipe de chercheurs universitaires chinois annonçait dans une publication être en mesure de déchiffrer l’algorithme RSA-2048 à l’aide d’une machine quantique. Mais une telle communication publique soulève des interrogations : réelle avancée technologique ou avertissement envers les pays Occidentaux ? La question reste ouverte.

Mais ces futures attaques peuvent être préparées sur les données d’aujourd’hui : dans son avis d’avril 2022 (cf ci-dessous), l’ANSSI évoque ainsi le cas des cyberattaques rétroactives appelées store now, decrypt later attack. Aussi référencée par d’autres sous les noms ‘hack now, decrypt later’, ‘harvest now, decrypt later’, ‘capture now, decrypt later’…, la technique consiste à enregistrer dès aujourd’hui un très grand nombre de données et de communication chiffrées dans le but de les déchiffrer plus tard, une fois la technologie quantique maîtrisée. « Les États-Unis ont déjà constaté ce type d’attaque sur des données à durée de vie très longue, pouvant concerner leurs infrastructures, leurs données militaires », indique Arnaud Dufournet. Avant de se projeter : « Dans le secteur bancaire, il sera toujours intéressant d’avoir des données sur les conditions et les montants de certaines transactions stratégiques. Dans le secteur de la défense, des informations concernant les sous-marins seront valables durant des dizaines d’années. Mais aussi dans le secteur de l’énergie, de l’automobile, les secrets industriels… Il y a déjà urgence à se protéger car des États commencent à stocker des données en prévision de pouvoir les déchiffrer ». « Dans le secteur médical français, la question se pose aussi, complète Yvan Vanhullebus, puisque la loi prévoit qu’un établissement de santé (public comme privé) puisse conserver votre dossier médical pendant 20 ans. De manière sécurisée, bien sûr. »

Dans son avis d’avril 2022, l’ANSSI évoque ainsi le cas des cyberattaques rétroactives appelées ‘store now, decrypt later attack’. La technique consiste à enregistrer dès aujourd’hui un très grand nombre de données et de communication chiffrées dans le but de les déchiffrer plus tard, parfois des années plus tard, une fois la technologie quantique maîtrisée.

Enfin, les crypto-actifs, dont le très médiatique Bitcoin, pourraient également voir leur infrastructure corrompue, à rebours de leur réputation de technologie infalsifiable. D’après des chercheurs de l'Université du Sussex au Royaume-Uni, une machine quantique disposant de 13 millions de qubits pourrait pirater la blockchain du Bitcoin en l'espace de seulement 24 heures. Il serait alors possible de détourner des transactions et de vider les portefeuilles numériques d’actifs. D’autres recherches sont moins alarmistes, expliquant qu’il faudra encore une ou deux décennies avant de parvenir à cette puissance. Au stade actuel, le piratage du réseau Bitcoin par une machine quantique reste donc de l'ordre de la théorie.

La nécessaire adaptation des produits de sécurité

Une transition graduelle vers la cryptographie post-quantique

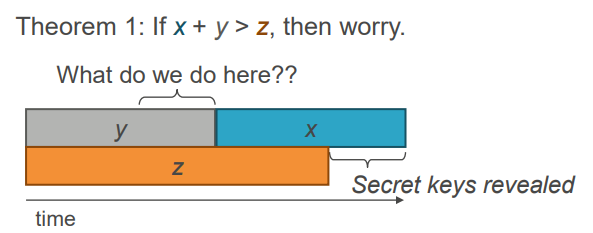

Le futur anéantissement des algorithmes actuels de sécurisation des données face à l’informatique quantique marque-t-il le crépuscule du chiffrement ? « Si toute la filière ne réagit pas de manière concertée, oui », note Yvan Vanhullebus. Avant de nuancer cette idée d’une obsolescence programmée des systèmes de chiffrement : « il n’y a pas vraiment d’alternative, les algorithmes, protocoles et systèmes vont devoir évoluer ». Une évolution qui passe par l’élaboration d’algorithmes mathématiques capables de résister aux attaques classiques et aux futures attaques quantiques. À l’image de certains algorithmes de chiffrement symétriques : si l’algorithme AES128 est considéré comme “cassé” par un futur ordinateur quantique, l’AES256 est lui considéré comme affaibli mais restant assez résistant. Aux États-Unis, cette perspective de sécurité nationale est prise très au sérieux. En 2015, le physicien canadien Michele Mosca présentait le résultat de ses recherches sur le quantique et introduisait par la même occasion le théorème qui allait porter son nom : le théorème de Mosca. Cherchant à répondre à la question « quand faudra-t-il s’inquiéter du quantique ? », il théorisait ainsi ce qui allait devenir un des préceptes du quantique. Si la somme entre le temps durant lequel la donnée chiffrée doit rester sécurisée (X) et le temps nécessaire à ré-outiller l'infrastructure existante avec une solution de sécurité quantique à grande échelle (Y) est supérieure au temps nécessaire pour construire un ordinateur quantique à grande échelle ou tout autre progrès pertinent (Z), alors il faut s'inquiéter.

Légende : théorème de Michele Mosca, issu de sa présentation Cybersecurity in a quantum world: will we be ready?, en avril 2015

Le NIST (National Institute of Standards and Technologies) américain a ainsi lancé dès 2016 un concours autour de la création d’algorithmes post-quantiques. Un groupe de quatre premiers gagnants, et leurs algorithmes ont été annoncés six ans plus tard, à l’été 2022, après plusieurs rondes de tests et d’analyses sur tous les candidats. Un second groupe de quatre autres algorithmes est encore à l’étude. En parallèle, le directeur de la cybersécurité de la NSA, Rob Joyce, expliquait à la même période que l'agence avait déjà classifié ses propres algorithmes, développés en interne.

De fait, c’est tout le monde de la cybersécurité qui doit désormais hâter sa transition vers un monde post-quantique. Plusieurs axes se dessinent. D’une part, la cryptographie post-quantique, qui vise à étudier de nouveaux problèmes mathématiques sous-jacents aux protocoles de chiffrement, de manière à les rendre plus résistants aux attaques que l’émergence d’ordinateurs quantiques de grande taille rendrait possible. D’autre part, la cryptographie quantique, qui modifie le support physique de l’information en s’appuyant sur les nouvelles technologies quantiques. La cryptographie post-quantique est, pour l’ANSSI, « la voie la plus prometteuse pour se prémunir contre la menace quantique ». Pour autant, la position de l’agence française est plus prudente que son homologue américain de la NSA, qui pousse pour une adoption au plus vite des technologies post-quantiques. Dans un avis complet sur la migration vers la cryptographie post-quantique, publié son site en avril 2022, l’ANSSI conseille aux industriels de passer graduellement vers des algorithmes post-quantiques. Un mécanisme hybride qui présente ainsi l’avantage de combiner « les calculs d’un algorithme à clé publique pré-quantique reconnu et d’un algorithme post-quantique supplémentaire » et de « bénéficier à la fois de la forte assurance sur la résistance du premier contre les attaquants classiques et de la résistance conjecturée du second contre les attaquants quantiques ». Quid des éditeurs, devront-ils eux aussi faire évoluer leurs protocoles de chiffrement pour se mettre en conformité avec les chiffrements post-quantiques ? Pour Noel Chazotte, cette transition devra s’opérer, mais une inconnue de taille demeure : quel calendrier de déploiement ? Et avec quels algorithmes ? « Sur ce sujet, on ne peut aller que dans le sens de l’ANSSI : le domaine n’est pas encore mature. Et il est impossible de prévoir comment les algorithmes post-quantiques se comporteront dans cinq ans, relève-t-il. L’algorithme SIKE a, par exemple, été pendant longtemps une vraie promesse sur ce sujet du quantique, avant que sa vulnérabilité à une attaque classique ne soit révélée à l’été 2022 par des chercheurs belges… »

La distribution quantique de clé (QKD) pour des applications précises

Les alternatives au chiffrement post-quantique existent, mais elles sont moins prometteuses car cantonnées à des applications précises. C’est le cas de la distribution quantique de clé (Quantum key distribution, QKD). Il s'agit d'un ensemble de protocoles permettant de distribuer une clé de chiffrement entre deux interlocuteurs distants, tout en assurant la sécurité de la transmission grâce aux lois de la physique quantique et de la théorie de l’information. Il s'agit d'une famille de méthodes se fondant sur des principes physiques, et non mathématiques comme c'est le cas pour la cryptographie usuelle. Elle permet à deux correspondants de construire "un secret commun" (une clé) pour dialoguer. La QKD est généralement mise en avant pour établir des communications confidentielles et intègres, c'est-à-dire non modifiables par un attaquant. Pour cela, deux canaux sont nécessaires : un canal aux propriétés physiques contrôlées (une fibre optique ou une liaison directe à l'air libre) sans dispositif interagissant avec l'information transportée, et une liaison réseau classique.

La QKD est donc totalement dépendante des caractéristiques physiques des canaux qu'elle emprunte, ce qui rend son déploiement à grande échelle « complexe et coûteux », juge l'ANSSI. De plus, l'ANSSI juge que la distribution quantique de clé ne constitue pas « le chemin d'évolution naturel des communications sécurisées ». En cause : l'absence de ligne directe reliant deux points oblige les utilisateurs à négocier des clés par tronçons sur un chemin composé de plusieurs nœuds. Or, cela nécessite d'avoir confiance dans ces intermédiaires. Ce qui constitue « une régression majeure par rapport aux méthodes de négociation de clé de bout en bout actuelles », note l'autorité. Cette technologie ne pourrait donc servir que dans le cadre d’applications de niche.

De la théorie à l’industrialisation

L’ère de l’informatique quantique s’ouvre à peine et les défis sont déjà nombreux. Veille active, anticipation, agilité et adaptation face à cette nouvelle menace sont aujourd’hui des boussoles indispensables pour naviguer entre informatique quantique et cybersécurité. D’une part, la course technologique vers l’ordinateur quantique est complexe et coûteuse. Les investissements budgétaires, de l’ordre de plusieurs dizaines de milliards d’euros, constituent d’ailleurs un obstacle de taille. Complexe et coûteux, le besoin de protections cryptographiques contre les attaques quantiques l’est aussi. Pour Yvan Vanhullebus, « si l’étape théorique est déjà franchie, il reste encore de véritables étapes majeures avant d’en arriver à l’ère de l’industrialisation ». La standardisation des premiers algorithmes en était une, mais – aussi récente soit-elle – elle demande encore du recul pour évaluer réellement leur solidité et robustesse. En parallèle, il faudra également produire d’autres standards quant à leur utilisation dans un contexte hybride, tel que recommandé par l’ANSSI. La question se pose également dès aujourd’hui au niveau des composants hardwares, qui connaissent de par leur nature une véritable inertie. « C’est un sujet que l’on a pris tôt et très au sérieux chez Stormshield, explique Yvan Vanhullebus. Pour nos firewalls Stormshield Network Security par exemple, nous sommes déjà en train d’intégrer les derniers TPM Infineon, seul composant TPM du marché à proposer une protection post-quantique. »

Il est important que tous les acteurs de la cybersécurité mettent dès à présent en place des mesures pour anticiper l’ère de l’informatique quantique et celle de la crypto post-quantique. L’objectif ? Ne pas être des victimes mais bien des acteurs de cette évolution technologique majeure. Dans ce contexte, l’Europe cherche sa place.