Face à des menaces grandissantes, susceptibles d’affecter les systèmes industriels et leurs infrastructures informatiques, l'objectif est avant tout de réduire les surfaces d'attaques. Des surfaces qui peuvent par moment provenir des gestes anodins, comme prendre un petit café à la machine en arrivant le matin. Un geste a priori inoffensif, qui a cependant déjà pu mettre en danger toute une chaîne industrielle. Mais à l'aide de la multitude de techniques existantes, ne peut-on pas protéger au mieux les infrastructures industrielles ? Éléments de réponse.

Tout a commencé par un article Reddit. Écrit en juillet 2017, l’auteur y aborde les difficultés auxquelles son entreprise industrielle (pétrochimique) fait face suite à l’attaque d’un logiciel malveillant. Cette entreprise possède plusieurs usines en Europe, qui ont à la fois des salles de contrôle locales et à distance. L’auteur lui-même travaille depuis la salle de contrôle à distance et un jour, il a reçu un appel de l’une des usines : la salle de contrôle locale ne répond plus. Après une brève description de ce que voyait l’opérateur local, l’auteur a conclu à une attaque par un ransomware (oui, l’un de ceux qui frappaient la planète en 2017).

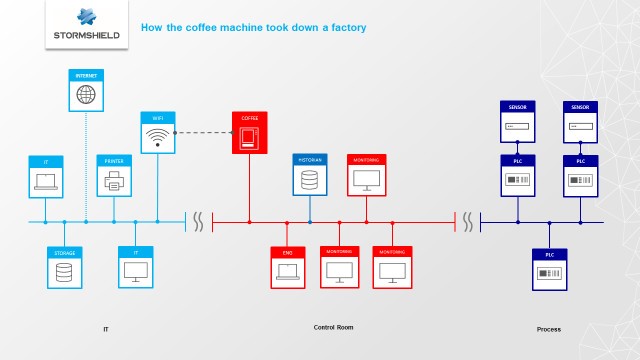

Ce n’aurait pas dû être possible, car aucun ordinateur dans la salle de contrôle locale de l’usine n’était connecté à Internet. Néanmoins, la solution était simple ; l’auteur décide de formater tous les ordinateurs. Le formatage revient à effacer la mémoire actuelle et à tout réinstaller. Malgré la réinstallation, les ordinateurs étaient à nouveau infectés quelques minutes plus tard. Après de sérieuses migraines et quelques cheveux en moins, la cause des infections répétées a été découverte : la machine à café. Quelques semaines plus tôt, l’usine avait fait installer une nouvelle machine à café intelligente. Elle est connectée à Internet et peut passer des commandes de consommables automatiquement. Malheureusement, elle était également connectée au réseau de la salle de contrôle locale au lieu d’être connectée à un réseau Wi-Fi isolé, ce qui a servi de porte d’entrée au logiciel malveillant. Heureusement, cela n’a pas perturbé les opérations de l’usine.

Une attaque par ransomware qui n'aurait pas dû être possible, car aucun ordinateur dans la salle de contrôle locale de l’usine n’était connecté à Internet

Il y a une multitude de vendeurs et d’experts en cybersécurité, comment un simple ransomware sans cible peut-il atteindre un environnement si critique ? Plusieurs stratégies existantes auraient permis d’éviter l’infection en réduisant la surface d’attaque. Dans cet article, vous trouverez cinq solutions pour diminuer les surfaces d’attaques... Et également pour protéger votre entreprise.

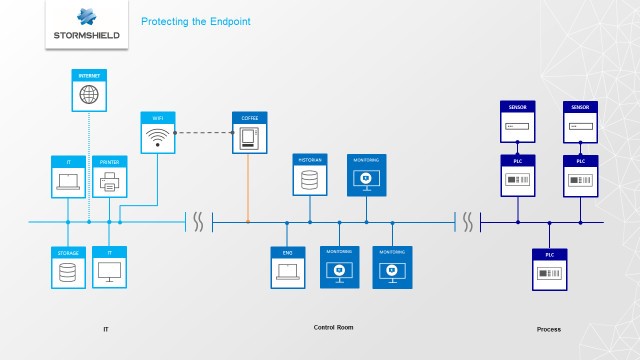

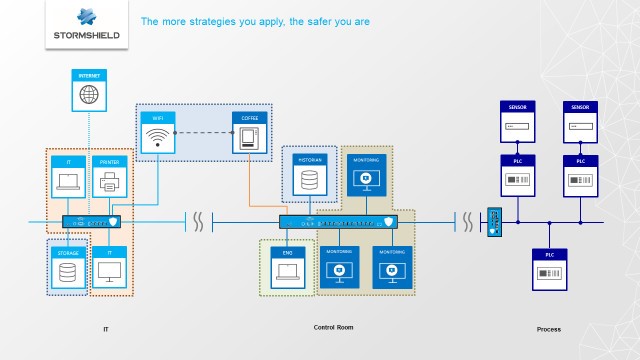

Un schéma rapide de l’industrie et le logiciel malveillant se diffusant en rouge.

Pour ceux qui se demandent ce qu’est une attaque de surface, en voici une définition. D’après « The Cybersecurity to English Dictionary » (Le Dictionnaire anglais de la cybersécurité), les attaques de surface sont « la somme de la zone d’exposition potentielle qui peut être utilisée pour obtenir un accès non autorisé à une quelconque partie d’un environnement numérique. Cette zone inclut généralement le matériel réseau périphérique (p. ex., les pare-feux) et les serveurs Web (le matériel qui héberge les applications connectées à Internet). Elle peut également comprendre des zones étendues de l’environnement comme des applications externes, des services de fournisseurs et des appareils mobiles qui sont autorisés à accéder aux informations ou services de valeur » Fin de citation.

Première solution : garantir la protection des terminaux

Toujours d’après « The Cybersecurity to English Dictionary », la Protection des terminaux est « un terme utilisé pour décrire l’ensemble collectif de logiciels de sécurité qui est devenu standard pour la plupart des appareils numériques contrôlés par les utilisateurs. Les logiciels de sécurité peuvent inclure un logiciel contre les programmes malveillants, un pare-feu personnel, un logiciel de prévention des intrusions et d’autres programmes et processus de protection ».

Si l’usine avait eu des Protections des terminaux sur les ordinateurs de la salle de contrôle locale, le virus n’aurait pas été en mesure d’affecter ces ordinateurs.

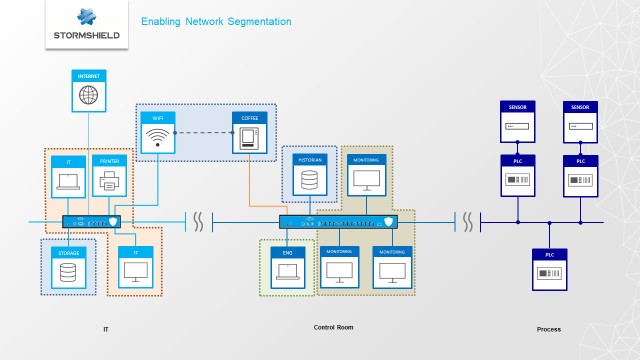

Deuxième solution : créer une segmentation du réseau

Pour expliquer clairement ce qu’est la segmentation du réseau, gardons la même source : « Scinder un ensemble unique d’appareils, de câbles et d’applications qui se connectent, transportent, diffusent, surveillent ou protègent des données en des sections plus petites. Cela amène une gestion plus discrète de chaque section, ce qui permet d’une part d’appliquer une plus grande sécurité aux sections les plus critiques, et permet d’autre part aux sections plus petites d’être touchées en cas d’infection par un logiciel malveillant ou autre événement perturbateur ».

En mettant en place une telle segmentation du réseau, deux zones ne pouvant pas communiquer entre elles, le virus n’aurait pas été en mesure d’atteindre les ordinateurs de la salle de contrôle locale. Désolé pour la machine à café.

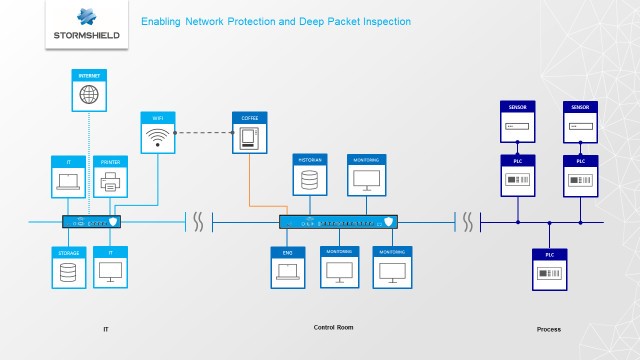

Troisième solution : développer une meilleure protection du réseau et réaliser une inspection approfondie des paquets

Après la segmentation, la protection du réseau. Il s’agit « des mesures de défense et de protection prises pour protéger un ensemble d’appareils interconnectés spécifiques. Les pare-feux sont un exemple de technologie de protection du réseau ».

Et en plus des pare-feux, on peut ajouter un mécanisme d’inspection approfondie des paquets. Également appelée IPP, c’est « une forme de filtrage des paquets du réseau informatique qui examine la partie des données (et parfois l’en-tête également) d’un paquet quand il traverse un point d’inspection, à la recherche d’une non-conformité des protocoles, de virus, de spams, d’intrusions ou de critères définis afin de décider si le paquet est autorisé à passer ». La définition vient cette fois-ci de Wikipédia.

En utilisant le mécanisme de filtre avec pare-feu, une protection du réseau aurait empêché la connectivité entre les ordinateurs de la salle de contrôle locale et la machine à café. Si une connectivité avait été nécessaire, elle aurait été contrôlée via l’inspection approfondie des paquets. Dans les deux cas, le virus aurait fini à la poubelle. Tout comme un mauvais café.

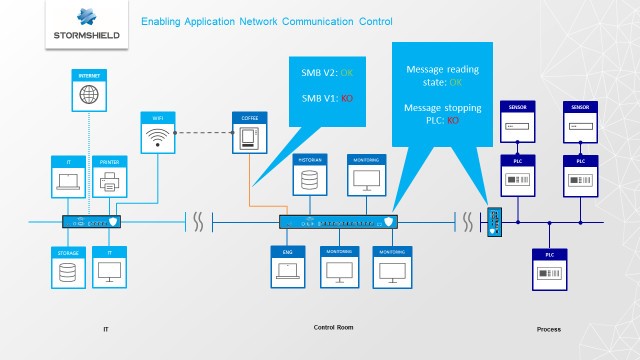

Quatrième solution : établir un contrôle des communications du réseau d’applications

Derrière ce nom compliqué se trouve une solution relativement simple, car elle aborde « la capacité à s’assurer que seuls les messages prédéfinis ou préautorisés peuvent traverser les points d’inspection de protection ».

Dois-je vraiment expliquer ce point ? D’accord, avec un contrôle des communications du réseau d’applications, vous évitez non seulement d’utiliser des messages indéfinis, mais vous pouvez également faire une sélection parmi les messages légitimes (ceux que l’IPP n’a pas bloqués) afin de laisser passer les messages choisis.

Cinquième solution : arrêter de boire du café

Celle-là, elle est facile. Et elle concerne aussi les personnes qui boivent du thé.

Mais si vous avez suivi les solutions précédentes, vous n’aurez pas à aller si loin. Qui veut du sucre ?

Conclusion : comment protéger votre industrie de la machine à café ?

Appliquez toutes les solutions. Plus vous mettez en place de stratégies, plus votre protection sera efficace.