Le 17 janvier 2020, Microsoft a publié un Security Advisory concernant la vulnérabilité CVE-2020-0674 Microsoft Internet Explorer. Cette vulnérabilité permet à un attaquant d’exécuter du code malveillant à distance sur une machine utilisant Internet Explorer. La vulnérabilité se situe au niveau du composant jscript.dll, l’ancien moteur JavaScript d’Internet Explorer. Des attaques pourraient néanmoins forcer Internet Explorer à utiliser ce moteur vulnérable à la place du moteur le plus récent, Jscript9.dll.

Cette vulnérabilité semble très similaire aux vulnérabilités antérieures CVE-2018-8653 et CVE-2019-0609 affectant le même composant.

S’il n’existe pas à ce jour d’exemples de code disponibles publiquement, différentes sources indiquent que cette vulnérabilité est déjà exploitée tandis que Microsoft n’a pas encore fourni de correctif de sécurité.

Une attaque exploitant cette vulnérabilité aurait lieu lorsque le poste vulnérable accède à un site web. Ce site peut être un site initialement légitime mais compromis par les attaquants. Il peut également s’agir d’un site spécialement conçu à cet effet et vers lequel l’utilisateur aura été dirigé, par exemple, en cliquant sur un lien dans un e-mail. Stormshield Endpoint Security apporte une protection efficace contre cette menace si les recommandations suivantes sont appliquées, en bloquant la tentative d‘exploitation de la vulnérabilité sur le poste.

Stormshield Endpoint Security – Bloquer la menace

Protections contre les exploitations de vulnérabilité par corruption de la mémoire

D’après l’analyse de cas d’attaques ayant exploité les vulnérabilités similaires dans le passé (CVE-2018-8653 et CVE-2019-0609), nous préconisons d’activer les protections Stormshield Endpoint Security RCP (Ret-Lib-C Protection) et HPP (HoneyPot Protection).

Ces protections sont activées par défaut dès lors que la protection contre les débordements mémoire est activée (voir le Guide d’administration SES, page 150).

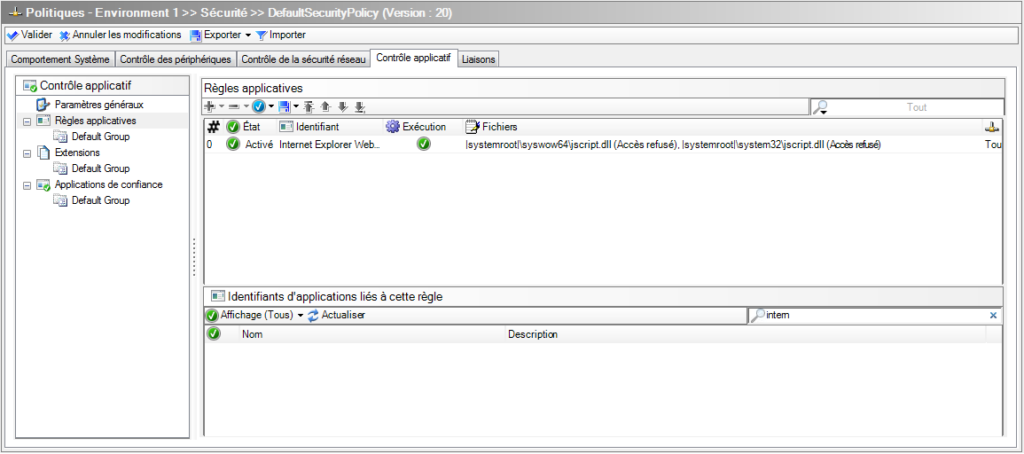

Blocage de l’accès à jscript.dll

De plus, la vulnérabilité concernant jscript.dll, vous pouvez créer une règle applicative pour interdire tout accès à ce composant.

Selon Microsoft, les versions d’Internet Explorer IE11, IE10 et IE9 utilisent par défaut le nouveau moteur Jscript9.dll qui n’est pas touché par cette vulnérabilité, et non le moteur jscript.dll vulnérable.

Ces versions ne seront donc pas impactées par l’application de cette règle, à part pour consulter certains sites nécessitant absolument l’utilisation de l’ancien moteur jscript.dll et qui ne fonctionneront alors plus dans le navigateur après application de cette recommandation.

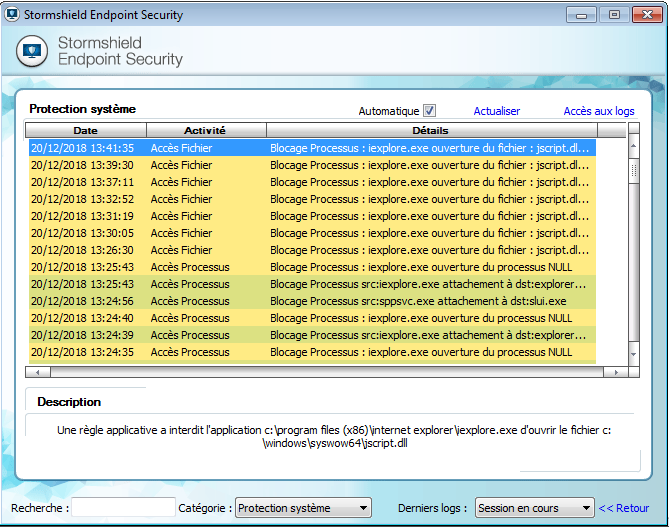

Dans le cas où un utilisateur rencontrerait des problèmes d’utilisation d’un site Web spécifique après application de ce blocage, vous pouvez rechercher l’alerte suivante dans les logs Stormshield Endpoint Security afin de déterminer si cette nouvelle règle est en cause :

Autres recommandations

Solution de contournement préconisée par Microsoft

La recommandation officielle de Microsoft est de restreindre l’accès à jscript.dll, qui est le composant vulnérable.

Ceci peut être réalisé via l’Invite de Commandes Windows (ouverte en tant qu’administrateur) :

1. Pour les systèmes d’exploitation Windows 32 bits :

takeown /f %windir%\system32\jscript.dll

cacls %windir%\system32\jscript.dll /E /P everyone:N

2. Pour les systèmes d’exploitation Windows 64 bits :

takeown /f %windir%\syswow64\jscript.dll

cacls %windir%\syswow64\jscript.dll /E /P everyone:N

takeown /f %windir%\system32\jscript.dll

cacls %windir%\system32\jscript.dll /E /P everyone:N

Impact fonctionnel de cette recommandation : selon Microsoft, les versions d’Internet Explorer IE11, IE10 et IE9 utilisent par défaut le nouveau moteur Jscript9.dll qui n’est pas touché par cette vulnérabilité, et non le moteur jscript.dll vulnérable.

Ces versions ne seront donc pas impactées par l’application de cette règle, à part pour consulter certains sites nécessitant absolument l’utilisation de l’ancien moteur jscript.dll et qui ne fonctionneront alors plus dans le navigateur après application de cette recommandation.

Informations d’investigation

Il n’y a à l’heure actuelle aucun indicateur de compromission connu qui permettrait de déterminer si vous avez été victime d’une attaque exploitant cette vulnérabilité.