Locky, ce crypto-ransomware devenu célèbre en 2016, ne serait plus que de l’histoire ancienne ? Vous auriez tort de le penser. Même si sa nouvelle version ressemble davantage à une évolution cosmétique, le virus est toujours présent dans les cyberattaques.

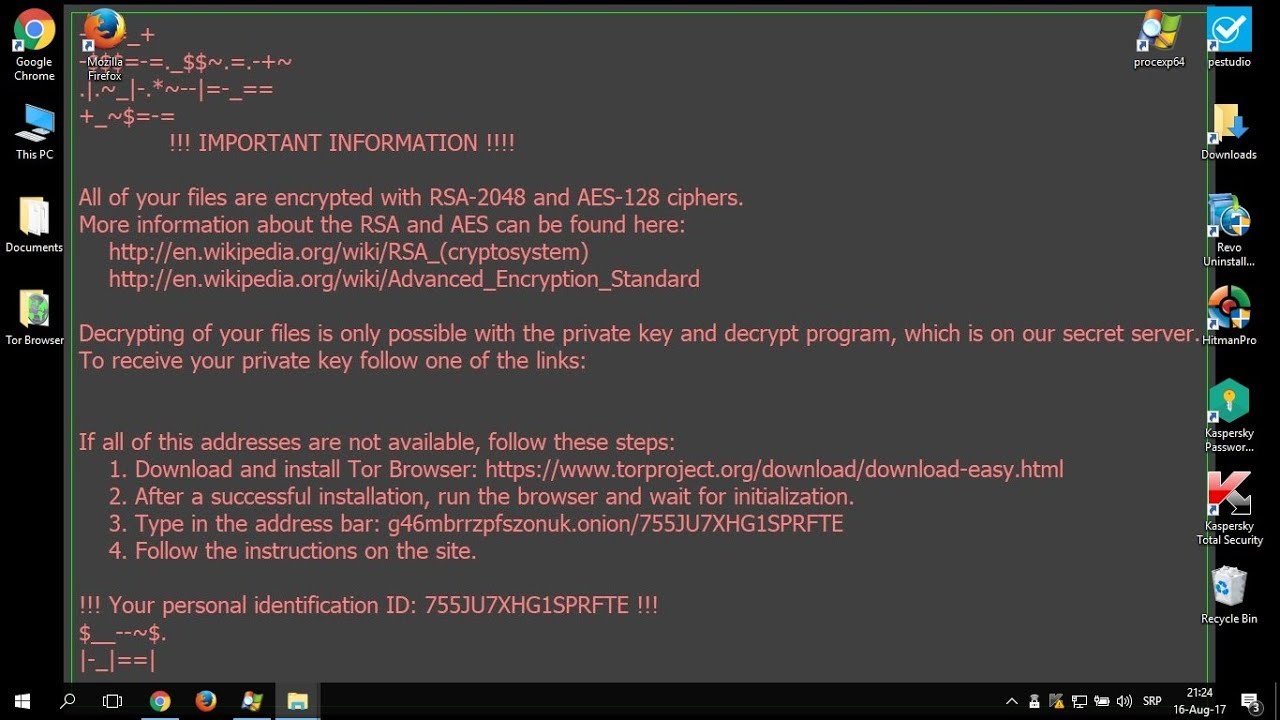

Retour en 2016 : Locky atteint la barre symbolique des 7,8 millions de dollars de rançons, selon une étude de Google, et se classe au premier rang des ransomwares les plus « rentables » de l’année. Il s’est répandu comme une trainée de poudre dans toute l'Europe, principalement avec une technique d’attaque de cheval de Troie : vous recevez, généralement par e-mail, une facture incluant une macro sous forme de document .word. Sans trop vous méfier, vous ouvrez le document et c’est l’attaque. Locky chiffre alors les fichiers sur votre ordinateur et parfois sur votre réseau entier, puis exige une rançon en échange de la clé de déchiffrement.

Une attaque massive à la fin de l’été

Entre fin août et début septembre, une nouvelle campagne de ce ransomware tristement connu a déferlé sur les réseaux. Les chiffres atteindraient même 23 millions d’e-mails en moins de 24 heures, selon David Bisson. Dans les analyses de notre outil Breach Fighter, les vagues de Locky (avec sa variante Lukitus) et de GlobeImposter ont en effet été détectées.

Locky : quelles nouveautés ?

Par rapport à la version précédente, les évolutions sont mineures et davantage cosmétiques : une série de caractères en plus au début et à la fin du message et une nouvelle extension.

En termes d’impacts, ceux-ci sont également mineurs puisque les caractères supplémentaires n’ont aucune incidence et que la nouvelle extension est déjà détectée et gérée dans les solutions Stormshield Network Security, grâce à une prise en compte comportementale du malware.

Ce qui n’est pas le cas des antivirus classiques, qui doivent rapidement refaire leur signature. Tout l’intérêt d’une approche proactive contre une approche réactive…