En première ligne de toute cyberattaque, les droppers sont les fichiers spéciaux qui vont installer le malware sur votre poste. Et souvent, ils prennent la forme de fichiers bien connus… Retour sur les statistiques de l’été.

Dropper, les statistiques de l'été

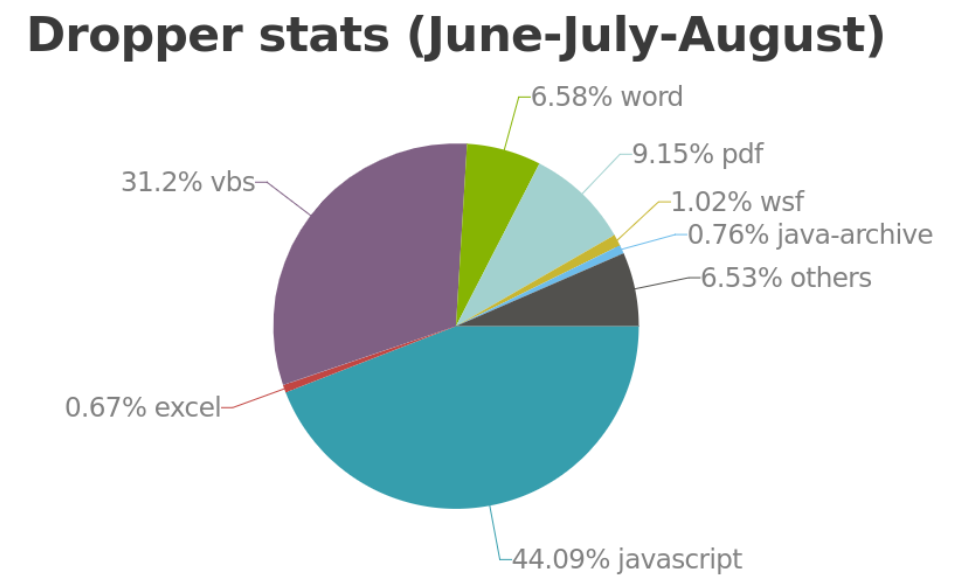

L’intérêt de connaître la forme que peuvent prendre les droppers permet de renforcer la sensibilisation de vos collaborateurs sur les formats à surveiller. Sur les mois de juin, juillet et août 2017, l’équipe de Threat Intelligence de Stormshield a ainsi analysé plusieurs milliers de droppers. En voici les résultats :

Les formats classiques de Word et PDF sont ainsi bien présents, même si faiblement représentés, au profit d’autres formats tels que Javascrit et Visual Basic Script (VBS). À noter également, une très faible présence des formats Excel sur ces mois ciblés. Mais souvent, il n’est pas nécessaire de jouer à « Où est Charlie ? » pour retrouver et identifier ces droppers, certaines bonnes pratiques peuvent suffire pour vous protéger des malwares :

- tenez à jour votre ordinateur (système d’exploitation, logiciels et plugins) ;

- réalisez régulièrement des sauvegardes de vos fichiers les plus importants ;

- et surtout, ne cliquez pas sur les liens provenant de sources inconnues.

Breach Fighter : Big et Smart Data

Avec l’outil Breach Fighter, l'équipe Security Intelligence de Stormshield détecte et analyse les malwares à travers des millions de spams et attaques ciblées, mais aussi leurs droppers. Breach Fighter s’appuie sur plusieurs centaines de milliers de pare-feu Stormshield Network Security déployés dans le monde pour agréger un grand nombre d'échantillons. Ainsi, l’équipe de Threat Intelligence peut constater en temps réel de quel dropper proviennent les attaques.